Документация

Конфигурация на OCPP

работа с кутията за стени cFos Power Brain като клиент на OCPP на бекенд

В кутията cFos Power Brain Wallbox трябва да настроите управлението на товара на "монитор" в настройките на мениджъра за зареждане. След това щракнете върху зъбното колело в плочката на wallbox, за да получите достъп до настройките. Там превъртете до областта "Настройки на шлюза OCPP".

| URL адрес на шлюза на OCPP | URL адресът на бекенда на OCPP, напр. ws://ocpp.backend.com/ за некриптирани връзки или wss://ocpp.secure-backend.com/ за TLS-криптирани връзки. За някои бекендове е необходимо да се посочи и път, напр. ws://ocpp.backend.com/path/to/resource/. |

| Парола на шлюза OCPP | Ако бекенд операторът посочи парола за OCPP връзката, тя трябва да бъде въведена тук. Ако операторът не посочи парола, това поле може да остане празно. |

| Клиентски идентификатор на шлюза OCPP | Идентификаторът, с който шлюзът се отчита пред централата. Обикновено този идентификатор трябва да бъде посочен от оператора на бекенда. Някои бекендове идентифицират своите клиенти чрез индивидуални ключове, които са част от URL адреса, например ws://xyz123.backend.com/ или ws://ocpp.backend.com/xyz123/. В този случай клиентът може да има възможност свободно да избере идентификатора на клиента. |

Работа на стенен модул OCPP с мениджъра за зареждане cFos

За да направите това, кликнете върху "Settings" (Настройки) на съответното EVSE и въведете следните данни:

| Тип устройство | EVSE с OCPP 1.6 |

| Адрес | Тук трябва да въведете идентификатора на ChargeBox ID, който е конфигуриран в кутията за стена. |

| Id | Тук трябва да въведете идентификатора на конектора. За стенни кутии с една точка за зареждане това винаги е 1, за две точки за зареждане е 1 или 2 и т.н. |

В настройките на Charging Manager (Мениджър за зареждане) изберете опцията "Off" (Изкл.) под "OCPP Server TLS", ако не трябва да се приемат криптирани връзки, "Detect" (Откриване), ако трябва да се приемат както криптирани, така и некриптирани връзки, и "On" (Вкл.), ако трябва да се приемат само криптирани връзки. Под "OCPP Server Port" (Порт на сървъра на OCPP) изберете TCP порта, на който да се приемат OCPP връзките (по подразбиране 19520). Паролата на OCPP сървъра не е задължителна и също трябва да бъде въведена в wallbox, ако е зададена.

В wallbox конфигурирайте OCPP-1.6J като протокол в настройките на OCPP. Въведете IP адреса на Charging Manager и избрания порт на OCPP като сървър. Обикновено това се предшества от ws://. Например, ws://192.168.178.42:19520/

Предходният ws:// показва, че връзката ще бъде установена некриптирано. Обикновено това би трябвало да е достатъчно, стига wallbox и cFos Charging Manager да са в една и съща локална мрежа. Ако обаче връзката трябва да бъде криптирана, вместо това трябва да се използва wss://. Моля, уверете се, че изборът на ws:// или wss:// съответства на избора на параметъра "OCPP Server TLS" (вж. по-горе). За ws:// параметърът "OCPP Server TLS" трябва да бъде зададен на "Off" (Изкл.) или "Recognise" (Разпознаване), а за wss:// - на "On" (Вкл.) или "Recognise" (Разпознаване).

Избраният в мениджъра за зареждане ChargeBox ID трябва да бъде въведен и в wallbox. Има wallbox-и, при които то не може да се избира свободно, а е фиксирано и съответства на серийния номер на кутията, например. Тогава той трябва да бъде въведен съответно в Charging Manager.

При някои стенни кутии портът се въвежда в отделно поле. При някои устройства ws:// може или трябва да се пропусне, а при други е задължително. Повечето wallboxs трябва да бъдат рестартирани след промяна на настройките на OCPP.

Изтриване на профили за зареждане

Мениджърът за зареждане на cFos използва OCPP, за да зададе профили за зареждане в свързана към него кутия за стена или станция за зареждане. Профилът по подразбиране гласи, че зареждането не е разрешено. Някои зарядни станции запазват тези профили за зареждане дори след нулиране. Ако такава станция за зареждане трябва да бъде използвана по-късно без cFos Charging Manager, профилите за зареждане в нея трябва първо да бъдат изтрити. Това може да се направи с помощта на мениджъра за зареждане cFos по следния начин

- Свържете зарядната станция към мениджъра за зареждане чрез OCPP. Идентификаторът на зарядната станция трябва да се появи в долната част на съответната плочка в Charging Manager.

- Изберете "Cancel charging current limit" (Отмяна на ограничението на тока на зареждане) в Charging Manager (Мениджър за зареждане) в Settings (Настройки) \ Parameters (Параметри) \ For device deactivation (За деактивиране на устройството) и запазете настройките.

- В Charging Manager (Мениджър зареждане) щракнете върху зеленото зъбно колело на плочката, която принадлежи на зарядната станция. Изключете превключвателя "Активирано" в горния ляв ъгъл и запазете настройките. Това ще изтрие всички профили за зареждане в станцията.

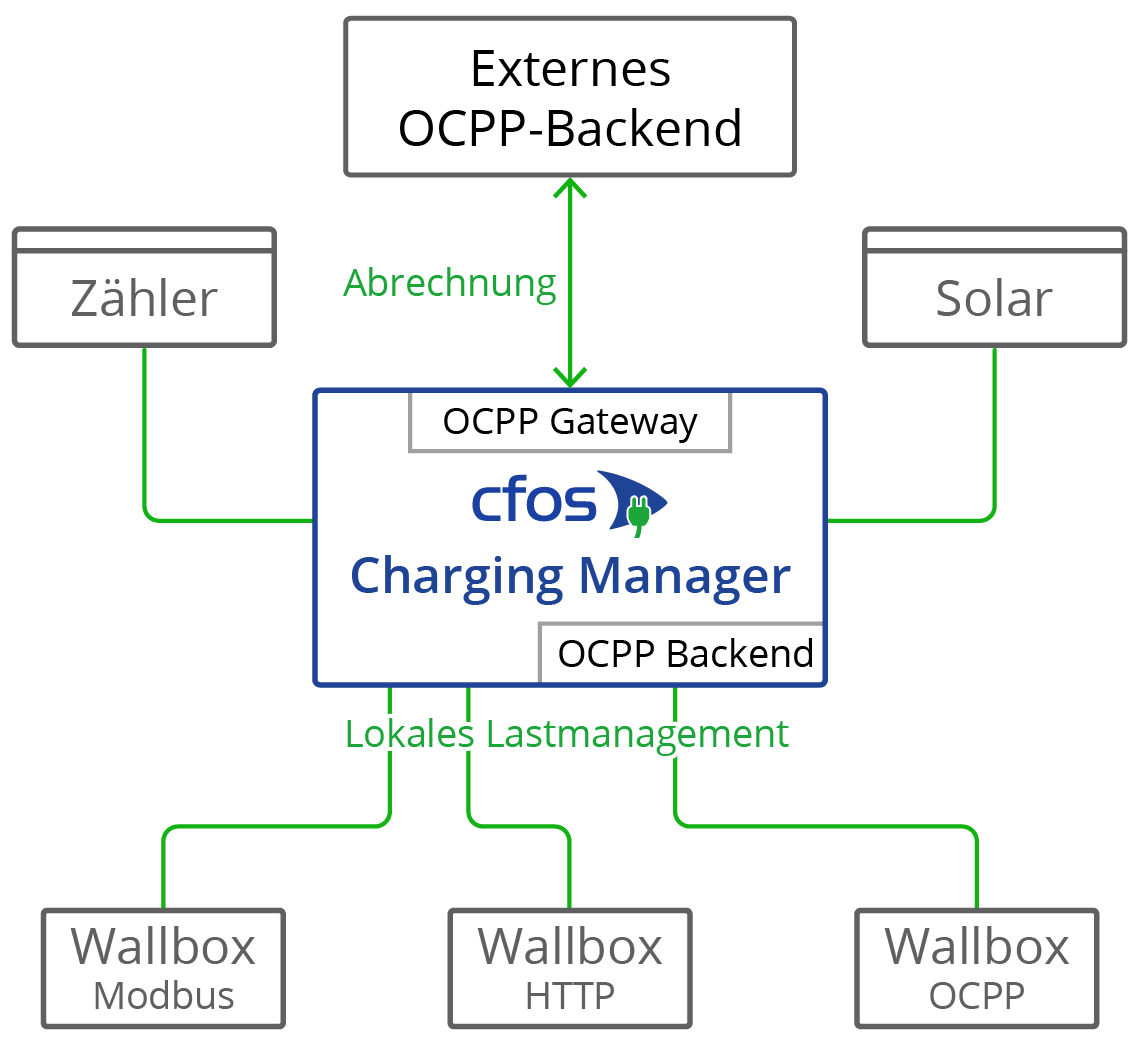

Шлюз на OCPP в мениджъра за зареждане на cFos

Той предоставя на бекенда стандартизиран интерфейс, независимо от това какво може да прави конкретната стеновата кутия. Wallbox трябва само да може да се управлява дистанционно от мениджъра за зареждане cFos, като не се изисква поддръжка на OCPP.

Ако wallbox поддържа OCPP, мениджърът за зареждане cFos може да компенсира някои слабости в сравнение с backend. Функции на шлюза OCPP:

- Направете така, че кутия за стена, която не може да използва OCPP, да се показва в бекенда като кутия за стена с OCPP

- Управлявайте стенен модул с активиран OCPP, който е регистриран във външна система (напр. за целите на фактурирането), като използвате OCPP за локално управление на натоварването

Някои стенни кутии с OCPP, като например Innogy eBox professional S или Mennekes Amtron, могат да предават данни от измервателните уреди към бекенда на OCPP в съответствие със закона за калибриране. Шлюзът за OCPP на мениджъра за зареждане cFos може да препраща такива данни от измервателните уреди прозрачно към backend.

Някои стенни кутии с OCPP могат да изпращат данни за Giro-E от терминала на EC картата към бекенда. Мениджърът за таксуване cFos препраща тези данни прозрачно към backend.

Шлюзът не е необходим за работа с кутията cFos Power Brain Wallbox, тъй като кутията cFos Power Brain Wallbox позволява едновременна работа с OCPP към бекенда за оторизация и фактуриране, както и с Modbus за управление на товара. За да направите това, конфигурирайте клиента OCPP в "Конфигурация на cFos Power Brain" и активирайте също Modbus. След това влезте в Wallbox на cFos Power Brain под "Start" (Стартиране) и въведете адреса или данните за COM порта и Modbus ID.

Ако искате да настроите шлюза, трябва да конфигурирате следните параметри. За да направите това, щракнете върху "Settings" (Настройки) на съответното EVSE и въведете следното:

| URL адрес на шлюза на OCPP | URL адресът на счетоводния backend на OCPP, например ws://ocpp.backend.com/ за некриптирани връзки или wss://ocpp.secure-backend.com/ за TLS-криптирани връзки. За някои бекендове е необходимо да се посочи и път, например ws://ocpp.backend.com/path/to/resource/. |

| Парола на шлюза OCPP | Ако бекенд операторът посочи парола за OCPP връзката, тя трябва да бъде въведена тук. Ако операторът на бекенд не посочи парола, това поле може да остане празно. |

| Клиентски идентификатор на шлюза OCPP | Идентификаторът, с който шлюзът се отчита пред централата. Обикновено този идентификатор трябва да бъде посочен от оператора на бекенда. Някои бекендове идентифицират своите клиенти чрез индивидуални ключове, които са част от URL адреса, например ws://xyz123.backend.com/ или ws://ocpp.backend.com/xyz123/. В този случай клиентът може да има възможност свободно да избере идентификатора на клиента. |

Сертификати за клиенти и сървъри на OCPP

Сертификатите се използват при използване на криптирани TLS връзки между клиент и сървър. За успешното установяване на такава връзка сървърът винаги се нуждае от сертификат и свързан с него частен ключ. Мениджърът за таксуване cFos вече има на борда си самоподписан сертификат. Следователно не е необходимо да се импортират собствени сертификати. Тази възможност обаче съществува както от страна на сървъра, така и от страна на клиента.

От страна на сървъра можете да импортирате свой собствен сертификат и съответния частен ключ. Този сертификат може да бъде собственоръчно подписан или подписан от официален орган за издаване на сертификати (CA). Ако в клиента не е съхранен сертификат на CA, при всички случаи се установява TLS връзка. Ако в клиента са съхранени един или повече сертификати на CA, съответните сертификати на сървъра трябва да съвпадат (OCPP Security Profile 2). Самият сертификат на сървъра може да бъде съхранен като сертификат на CA. Ако клиентът има връзка с интернет, там могат да се съхраняват и кореновите сертификати от сертифициращите органи, които са подписали сертификата на сървъра. Можете обаче да съхранявате и свой собствен коренов сертификат, който е подписал сертификата на сървъра.

Като допълнително ниво на сигурност сертификатът може да се използва и в обратна посока (протокол за сигурност OCPP 3). За тази цел сертификатът и съответният частен ключ се съхраняват в клиента. Сред сертификатите на CA сървърът получава и този сертификат или коренен сертификат, който е подписал клиентския сертификат. Това означава, че TLS връзката се установява само ако сървърът може да провери и клиентския сертификат.

Можете сами да създадете сертификати, например с програмата OpenSSL, която е достъпна безплатно за Windows и Linux. Следват няколко примера за използване на OpenSSL. Примерите използват конфигурационен файл, записан във формат UTF8, в комбинация с параметъра -config. Това има предимството, че в сертификата могат да се използват и умлаути и други символи от Unicode. Конфигурационният файл винаги има следния формат:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = [email protected]

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Създаване на частен ключ rootCA.key за коренен сертификат:openssl genrsa -des3 -out rootCA.key 4096

Създайте собственоръчно подписан коренов сертификат rootCA.crt, като използвате частния ключ rootCA.key, създаден по-горе, и конфигурационния файл rootCA.cnf (параметърът -days указва колко дни е валиден сертификатът):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Създаване на частен ключ client.key за клиентски сертификат:openssl genrsa -out client.key 2048

Създайте заявка за подписване на сертификат (CSR) client.csr за клиентски сертификат, като използвате частния ключ client.key, създаден по-горе, и конфигурационния файл client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Създаване на клиентско удостоверение client1.crt, което е подписано с горното коренно удостоверение rootCA.crt и свързания с него частен ключ rootCA.key (параметърът -days отново указва колко време е валидно удостоверението):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Паралелна работа OCPP и Modbus

Можете да работите със стенната кутия cFos Power Brain паралелно с Modbus и OCPP, например за да я интегрирате в локално управление на товара чрез Modbus и да я свържете с база данни за фактуриране чрез OCPP. За тази цел в настройките на кутията cFos Power Brain Wallbox трябва да се включи "Enable Modbus" (Включване на Modbus) и да се конфигурира TCP порт или COM параметър, за да може да се адресира кутията Wallbox чрез Modbus. Освен това в настройките на OCPP трябва да се зададе URL адрес на OCPP backend, идентификатор на клиента на OCPP и, ако е приложимо, идентификатор на конектора на OCPP. След това OCPP започва да зарежда процеси, т.е. транзакции. Следователно той използва предадената радиочестотна идентификация, за да определи дали трансакцията е разрешена, и след това започва зареждане, ако е необходимо. Ако не е наличен RFID четец, можете да конфигурирате фиксиран RFID, който е известен на OCPP backend. Сега токът на зареждане може да се регулира от управлението на зареждането чрез Modbus, т.е. токът на зареждане, определен от профила на зареждане на OCPP, може да бъде намален. Профилът на зареждане определя максималния ток на зареждане. Следователно токът на зареждане винаги е минималният от токовете на зареждане, определени от Modbus и OCPP. Зареждането може също така да се деактивира временно и да се активира отново чрез Modbus или OCPP. Зареждането се извършва само ако Modbus и OCPP backend позволяват зареждане.