документацију

ОЦПП конфигурација

Користите цФос Повер Браин Валлбок као ОЦПП клијент на бацкенд-у

Морате да подесите управљање оптерећењем на „монитор“ у подешавањима Цхаргинг Манагер-а у цФос Повер Браин Валлбок-у. Затим кликните на зупчаник у плочици зидне кутије да бисте прешли на подешавања. Тамо скролујете до области „Поставке ОЦПП мрежног пролаза“.

| УРЛ ОЦПП мрежног пролаза | УРЛ/ ОЦПП-а, нпр. вс///за нешифроване везе или всс://за ТЛС шифроване везе. Неки бацкендови такође захтевају да се наведе путања, на пример вс://оцпп.бацкенд.цом/патх/то/ресоурце/. |

| Лозинка ОЦПП мрежног пролаза | Ако позадински оператер наведе лозинку за ОЦПП везу, она се мора унети овде. Ако позадински оператер не наведе лозинку, ово поље може остати празно. |

| ИД клијента ОЦПП мрежног пролаза | ИД са којим гатеваи извештава позадину. Овај ИД обично треба да наведе оператер позадинског дела. Неки бацкендови идентификују своје клијенте преко појединачних кључева који су део УРЛ адресе, на пример вс://киз123.бацкенд.цом/ или вс://оцпп.бацкенд.цом/киз123/. У овом случају, клијент може слободно да изабере ИД клијента. |

Управљајте ОЦПП зидном кутијом помоћу цФос Цхаргинг Манагер-а

Да бисте то урадили, кликните на „Подешавања“ за одговарајући зидни оквир и унесите следеће:

| Тип уређаја | ЕВСЕ са ОЦПП 1.6 |

| адреса | Овде морате да унесете ЦхаргеБок ИД који је конфигурисан у зидној кутији. |

| ид | Овде треба да унесете ИД конектора. За зидне кутије са једном тачком за пуњење ово је увек 1, за две тачке пуњења је 1 или 2 итд. |

У подешавањима Цхаргинг Манагер-а, у оквиру „ОЦПП Сервер ТЛС“ изаберите опцију „Искључено“ ако ниједна шифрована веза не треба да буде прихваћена, „Детектуј“ ако треба да се прихвате и шифроване и нешифроване везе и „Укључено“ ако треба да се прихватају само шифроване везе бити прихваћен. У оквиру „ОЦПП Порт сервера“ изаберите ТЦП порт на коме би требало да буду прихваћене ОЦПП везе (стандард 19520). Лозинка ОЦПП сервера је опциона и, ако је наведена, такође се мора унети у зидну кутију.

У валлбоку, конфигуришите ОЦПП-1.6Ј као протокол у ОЦПП подешавањима. Као сервер, унесите ИП адресу Цхаргинг Манагер-а и изабрани ОЦПП порт. Овоме обично претходи вс:// . Тако нпр. вс://:19520/

Претходни вс:// означава да је веза успостављена нешифрована. Ово би обично требало да буде довољно све док су Валлбок и цФос Цхаргинг Манагер у истој локалној мрежи. Међутим, ако се веза треба успоставити у шифрованом облику, всс:// треба да има префикс. Уверите се да ваш избор вс:// или всс:// одговара вашем избору параметра "ОЦПП сервер ТЛС" (погледајте горе). За вс:// параметар „ОЦПП сервер ТЛС“ мора бити постављен на „Искључено“ или „Детектовати“, за всс:// мора бити постављен на „Укључено“ или „Детектуј“.

ЦхаргеБок ИД изабран у Цхаргинг Манагер-у такође мора да се унесе у Валлбок. Постоје зидне кутије код којих се ово не може слободно бирати, већ је фиксно и одговара, на пример, серијском броју кутије. Ово се затим мора унети у складу са тим у Цхаргинг Манагер.

У неким зидним кутијама порт се уноси у посебно поље. На неким уређајима вс:// може или мора бити изостављен, на другим је обавезан. Већина валлбок-а треба поново да се покрене након промене ОЦПП подешавања.

Избришите профиле за пуњење

цФос Цхаргинг Манагер поставља такозване профиле пуњења преко ОЦПП-а у зидној кутији или станици за пуњење која је повезана са њим. Подразумевани профил каже да учитавање није дозвољено. Неке станице за пуњење такође чувају ове профиле пуњења чак и након ресетовања. Ако ће се таква станица за пуњење касније користити без цФос Цхаргинг Манагер-а, профили за пуњење се морају прво избрисати. Ово се може урадити помоћу цФос Цхаргинг Манагер-а на следећи начин:

- Повежите станицу за пуњење са Цхаргинг Манагер-ом преко ОЦПП-а. Идентификатор станице за пуњење мора да се појави на дну одговарајуће плочице у Менаџеру за пуњење.

- У Менаџеру пуњења под Подешавања \ Параметри \ Када је уређај деактивиран: изаберите „Откажи ограничење струје пуњења“ и сачувајте подешавања.

- У Менаџеру пуњења кликните на зелени зупчаник плочице која припада станици за пуњење. Тамо искључите „активирани“ прекидач у горњем левом углу и сачувате подешавања. Ово ће избрисати све профиле пуњења у станици.

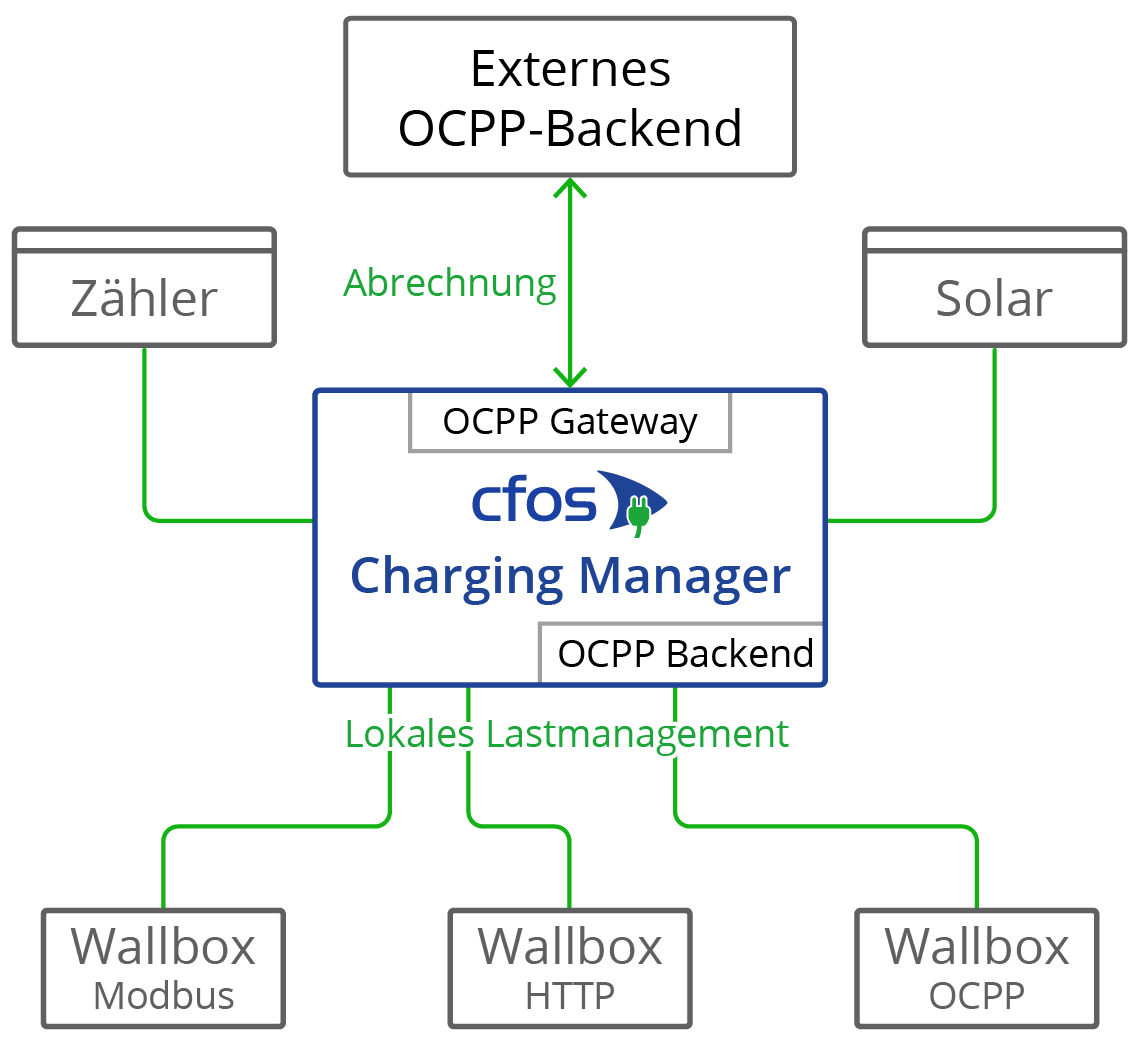

ОЦПП гатеваи у цФос Цхаргинг Манагер-у

Обезбеђује позадину са униформним интерфејсом, без обзира на то шта може да уради одређени валлбок. Валлбок-ом треба само даљински управљати цФос Цхаргинг Манагер, док ОЦПП подршка није потребна.

Ако валлбок подржава ОЦПП, цФос Цхаргинг Манагер може да надокнади неке слабости у поређењу са позадином. Карактеристике ОЦПП мрежног пролаза:

- Учините да зидна кутија која не може да користи ОЦПП изгледа на позадини као зидна кутија са ОЦПП

- Контролишите зидну кутију са омогућеном ОЦПП која је пријављена на спољну позадину (нпр. за потребе наплате) користећи ОЦПП у локалном управљању оптерећењем

Неке зидне кутије са ОЦПП, као што су Инноги еБок профессионал С или Меннекес Амтрон, могу да преносе податке мерача који су у складу са законом о калибрацији на ОЦПП бацкенд. ОЦПП гатеваи цФос Цхаргинг Манагер-а може транспарентно да проследи такве податке мерача на позадину.

Неке зидне кутије са ОЦПП могу слати Гиро-Е податке са терминала ЕЦ картице на позадину. цФос Цхаргинг Манагер то транспарентно прослеђује бацкенду.

Гатеваи није неопходан за рад цФос Повер Браин Валлбок-а, јер цФос Повер Браин Валлбок омогућава истовремени рад ОЦПП-а на позадину ради ауторизације и наплате, као и Модбус-а за управљање оптерећењем. Да бисте то урадили, конфигуришите ОЦПП клијент под „цФос Повер Браин Цонфигуратион“ и такође активирајте Модбус. Затим унесите цФос Повер Браин Валлбок под „Старт“ и унесите адресу или податке ЦОМ порта и Модбус ИД.

Ако желите да подесите мрежни пролаз, потребно је да конфигуришете следеће параметре. Да бисте то урадили, кликните на „Подешавања“ за одговарајући зидни оквир и унесите следеће:

| УРЛ ОЦПП мрежног пролаза | УРЛ позадине ОЦПП наплате, нпр. вс///за нешифроване везе или всс///за ТЛС шифроване везе. Неки бацкендови такође захтевају да се наведе путања, на пример вс://оцпп.бацкенд.цом/патх/то/ресоурце/. |

| Лозинка ОЦПП мрежног пролаза | Ако позадински оператер наведе лозинку за ОЦПП везу, она се мора унети овде. Ако позадински оператер не наведе лозинку, ово поље може остати празно. |

| ИД клијента ОЦПП мрежног пролаза | ИД са којим гатеваи извештава позадину. Овај ИД обично треба да наведе оператер позадинског дела. Неки бацкендови идентификују своје клијенте преко појединачних кључева који су део УРЛ адресе, на пример вс://киз123.бацкенд.цом/ или вс://оцпп.бацкенд.цом/киз123/. У овом случају, клијент може слободно да изабере ИД клијента. |

Сертификати за ОЦПП клијенте и сервере

Сертификати се користе када се користе шифроване ТЛС везе између клијента и сервера. Да би успешно успоставио такву везу, серверу је увек потребан сертификат и придружени приватни кључ. цФос Цхаргинг Манагер већ има самопотписани сертификат. Стога није неопходно увозити сопствене сертификате. Међутим, ова опција постоји и на страни сервера и на страни клијента.

На страни сервера, ваш сопствени сертификат и повезани приватни кључ могу да се увезу. Овај сертификат може бити самопотписан или потписан од стране званичног сертификационог тела (ЦА). Ако у клијенту није ускладиштен ЦА сертификат, ТЛС веза ће увек бити успостављена. Ако је један или више ЦА сертификата ускладиштено у клијенту, одговарајући сертификати сервера морају да се подударају (ОЦПП безбедносни профил 2). Сам сертификат сервера се може сачувати као ЦА сертификат. Ако клијент има везу са Интернетом, тамо се такође могу ускладиштити коренски сертификати ауторитета за сертификацију који су потписали сертификат сервера. Међутим, такође можете да ускладиштите сопствени основни сертификат који је потписао сертификат сервера.

Као додатни ниво безбедности, сертификат се може користити и у супротном смеру (ОЦПП Сецурити Протоцол 3). У ту сврху, сертификат и повезани приватни кључ се чувају у клијенту. Међу ЦА сертификатима, сервер такође прима овај сертификат или основни сертификат који је потписао клијентски сертификат. То значи да се ТЛС веза успоставља само ако сервер може да провери сертификат клијента.

Можете сами да креирате сертификате, на пример помоћу програма ОпенССЛ, који је бесплатан за Виндовс и Линук. Ево неколико примера коришћења ОпенССЛ-а. Примери користе конфигурациону датотеку сачувану у УТФ8 формату у комбинацији са параметром -цонфиг. Ово има предност у томе што се умлаути и други Уницоде знакови такође могу користити у сертификату. Конфигурациона датотека увек има следећи формат:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = [email protected]

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Креирање приватног кључа роотЦА.кеи за роот сертификат:openssl genrsa -des3 -out rootCA.key 4096

Направите самопотписани роот сертификат роотЦА.црт користећи приватни кључ роотЦА.кеи креиран изнад и конфигурациону датотеку роотЦА.цнф (параметар -даис одређује колико дана је сертификат важећи):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Креирање приватног кључа цлиент.кеи за клијентски сертификат:openssl genrsa -out client.key 2048

Креирање захтева за потписивање сертификата (ЦСР) цлиент.цср за клијентски сертификат помоћу приватног кључа цлиент.кеи креираног изнад и конфигурационе датотеке цлиент.цнф:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Креирање клијентског сертификата цлиент1.црт, који је потписан горњим коренским сертификатом роотЦА.црт и повезаним приватним кључем роотЦА.кеи (опет, параметар -даис одређује колико дуго је сертификат важећи):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Паралелни рад ОЦПП и Модбус

Можете да користите цФос Повер Браин Валлбок паралелно са Модбус-ом и ОЦПП-ом, на пример да бисте га интегрисали у локално управљање оптерећењем преко Модбус-а и да бисте га прикључили на позадину за наплату преко ОЦПП-а. Да бисте то урадили, „Активирај Мосбус“ мора бити укључено у подешавањима цФос Повер Браин Валлбок-а и ТЦП порт или ЦОМ параметар морају бити конфигурисани тако да се валлбок може адресирати преко Модбус-а. Поред тога, УРЛ за ОЦПП позадину, ИД ОЦПП клијента и, ако је потребно, ИД ОЦПП конектора морају бити подешени у оквиру ОЦПП подешавања. ОЦПП тада покреће учитавање, тј. трансакције. На основу пренетог РФИД-а, он одређује да ли је трансакција дозвољена и затим почиње учитавање ако је потребно. Ако не постоји РФИД читач, можете да конфигуришете фиксни РФИД који је познат ОЦПП позадинском систему. Струја пуњења се сада може регулисати управљањем оптерећењем помоћу Модбус-а, односно струја пуњења одређена ОЦПП профилом пуњења може се смањити. Профил пуњења одређује максималну струју пуњења. Струја пуњења је стога увек минимална од струја пуњења специфицираних преко Модбус и ОЦПП. Пуњење се такође може привремено деактивирати и поново активирати преко Модбус-а или ОЦПП-а. Учитавамо само ако оба – Модбус и ОЦПП бацкенд – дозвољавају учитавање.