Documentation

Configuration de l'OCPP

utiliser cFos Power Brain Wallbox comme client OCPP sur un backend

Vous devez régler la gestion de la charge sur "observer" dans les paramètres du Charging Manager de la wallbox cFos Power Brain. Ensuite, cliquez sur la roue dentée dans la vignette de la Wallbox pour accéder aux paramètres. Là, faites défiler jusqu'à la section "Paramètres de la passerelle OCPP".

| URL de la passerelle OCPP | L'URL du backend OCPP, par exemple ws://ocpp.backend.com/ pour les connexions non cryptées ou wss://ocpp.secure-backend.com/ pour les connexions cryptées TLS. Pour certains backends, il est en outre nécessaire d'indiquer un chemin, donc par exemple ws://ocpp.backend.com/path/to/resource/. |

| Mot de passe de la passerelle OCPP | Si l'opérateur de backend définit un mot de passe pour la connexion OCPP, celui-ci doit être saisi ici. Si l'opérateur de backend ne fournit pas de mot de passe, ce champ peut rester vide. |

| Passerelle OCPP ID du client | L'ID avec laquelle la passerelle s'annonce au backend. En règle générale, c'est l'exploitant du backend qui doit fournir cet ID. Certains backends identifient leurs clients par des clés individuelles qui font partie de l'URL, par exemple ws://xyz123.backend.com/ ou ws://ocpp.backend.com/xyz123/. Dans ce cas, il se peut que le client puisse choisir librement l'ID client. |

Faire fonctionner une Wallbox OCPP avec le cFos Charging Manager

Pour ce faire, cliquez sur "Paramètres" de l'EVSE correspondant et entrez les données suivantes :

| Type de dispositif | EVSE avec OCPP 1.6 |

| Adresse | Vous devez saisir ici l'identifiant ChargeBox qui a été configuré dans la Wallbox. |

| Id | Vous devez saisir ici le Connector-ID. Pour les wallboxes avec un point de charge, il s'agit toujours de 1, pour deux points de charge, de 1 ou 2, etc. |

Dans les paramètres du Charging Manager, sélectionnez sous "OCPP Server TLS" l'option "Désactivé" si aucune connexion chiffrée ne doit être acceptée, "Détecter" si les connexions chiffrées et non chiffrées doivent être acceptées, et "Activé" si seules les connexions chiffrées doivent être acceptées. Sous "Port serveur OCPP", sélectionnez le port TCP sur lequel les connexions OCPP doivent être acceptées (19520 par défaut). Le mot de passe du serveur OCPP est facultatif et, s'il est indiqué, il doit également être saisi dans la Wallbox.

Dans la Wallbox, configurez le protocole OCPP-1.6J dans les paramètres OCPP. Comme serveur, vous inscrivez l'adresse IP du Charging Manager et le port OCPP choisi. Celui-ci est généralement précédé de ws://. Par exemple : ws://192.168.178.42:19520/

Le préfixe ws:// indique que la connexion est établie sans cryptage. En règle générale, cela devrait suffire tant que la Wallbox et cFos Charging Manager se trouvent dans le même réseau local. Si, par contre, la connexion doit être établie de manière cryptée, il faut placer wss:// devant. Veillez à ce que votre choix de ws:// ou wss:// corresponde à votre choix du paramètre "OCPP Server TLS" (voir ci-dessus). Pour ws://, le paramètre "OCPP Server TLS" doit être réglé sur "Désactivé" ou "Détecter", pour wss://, il doit être réglé sur "Activé" ou "Détecter".

L'ID de la ChargeBox choisie dans le Charging Manager doit également être saisie dans la Wallbox. Il existe des wallboxes pour lesquelles celui-ci ne peut pas être choisi librement, mais est prédéfini et correspond par exemple au numéro de série de la box. Celui-ci doit alors être saisi en conséquence dans le Charging Manager.

Dans certaines Wallbox, le port est inscrit dans un champ séparé. Pour certains appareils, le ws:// peut ou doit être omis, pour d'autres, il est obligatoire. La plupart des wallbox doivent être redémarrées après la modification des paramètres OCPP.

Supprimer les profils de chargement

Le cFos Charging Manager définit par OCPP ce que l'on appelle des profils de charge dans une Wallbox ou une station de charge connectée à lui. Le profil par défaut indique qu'il est interdit de charger. Certaines stations de recharge enregistrent ces profils de charge même après une réinitialisation. Si une telle station de recharge doit être utilisée ultérieurement sans le cFos Charging Manager, les profils de charge doivent d'abord y être supprimés. Cela peut être fait comme suit avec le cFos Charging Manager

- Connectez la station de recharge au Charging Manager via OCPP. L'identifiant de la station de recharge doit apparaître en bas de la vignette correspondante dans le Charging Manager.

- Dans le Charging Manager, sélectionnez sous Paramètres | Paramètres | En cas de désactivation de l'appareil : "Supprimer la limite de courant de charge" et enregistrez les paramètres.

- Dans le Charging Manager, cliquez sur la roue dentée verte du carreau correspondant à la station de recharge. Là, désactivez en haut à gauche le bouton "activé" et enregistrez les paramètres. Tous les profils de charge de la station sont ainsi supprimés.

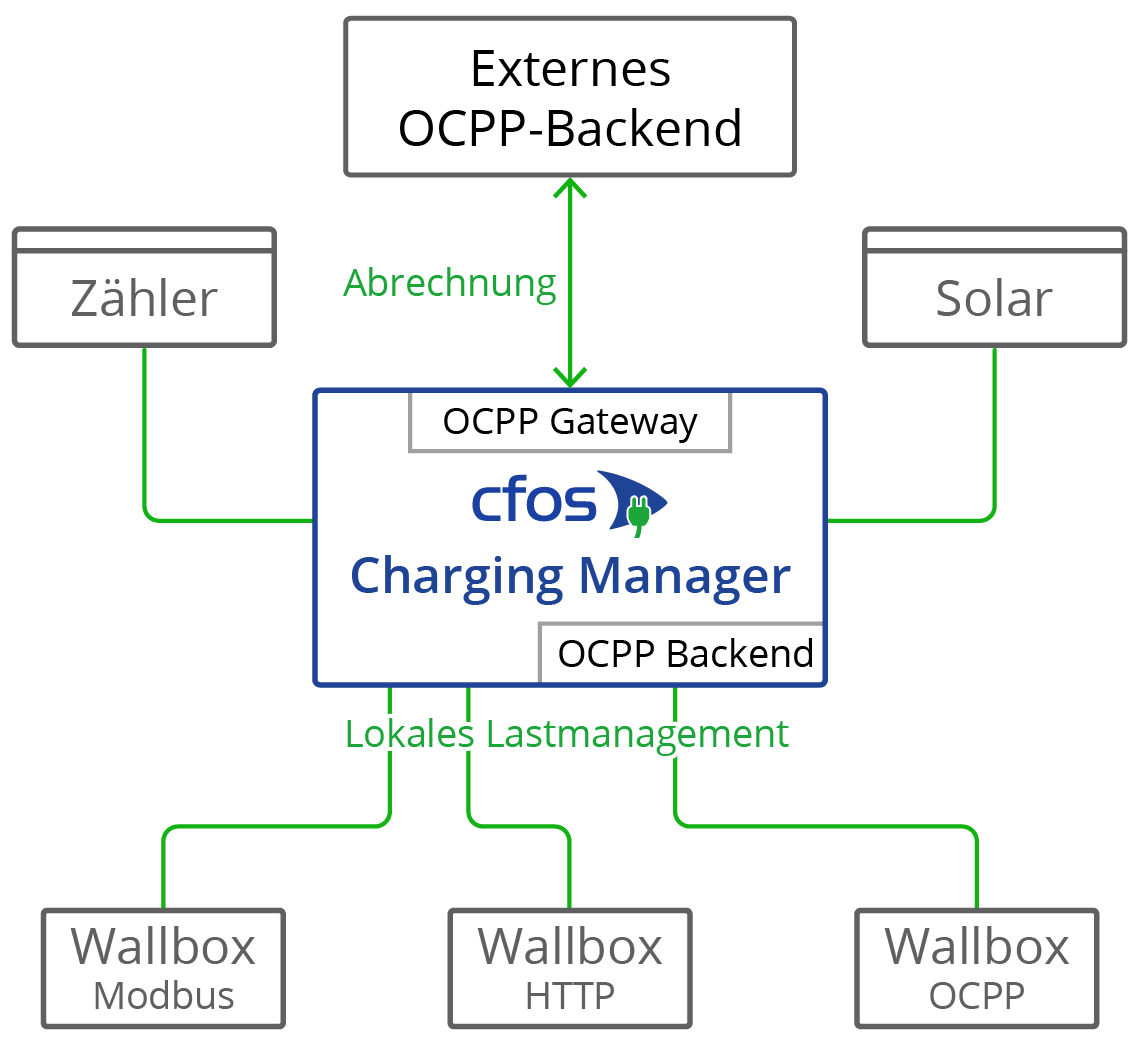

Passerelle OCPP dans cFos Charging Manager

Elle met à disposition du backend une interface uniforme, indépendamment de ce que la wallbox concrète peut faire. La Wallbox doit seulement pouvoir être contrôlée à distance par le cFos Charging Manager, alors que le support OCPP n'est pas nécessaire.

Si la Wallbox supporte OCPP, le cFos Charging Manager peut compenser certaines faiblesses par rapport au backend. Fonctions de la passerelle OCPP :

- Faire en sorte qu'une Wallbox qui ne peut pas utiliser OCPP apparaisse comme une Wallbox avec OCPP au niveau du backend

- Contrôler une Wallbox compatible OCPP, enregistrée dans un backend externe (par ex. à des fins de facturation), au moyen de l'OCPP dans la gestion locale de la charge

Certaines wallboxes avec OCPP, comme l'Innogy eBox professional S ou la Mennekes Amtron, peuvent transmettre au backend OCPP des données de compteur conformes à la législation sur l'étalonnage. La passerelle OCPP du cFos Charging Manager peut transmettre de manière transparente de telles données de compteur au backend.

Certaines wallboxes avec OCPP peuvent envoyer des données Giro-E du terminal de carte EC au backend. Le cFos Charging Manager les transmet de manière transparente au backend.

Pour l'exploitation d'une cFos Power Brain Wallbox, la passerelle n'est pas nécessaire, car la cFos Power Brain Wallbox permet l'exploitation simultanée d'OCPP vers le backend pour l'autorisation et la facturation, ainsi que Modbus pour la gestion de la charge. Pour cela, configurez le client OCPP sous "Configuration cFos Power Brain" et activez également Modbus. Ensuite, sous "Démarrage", inscrivez une Wallbox cFos Power Brain et indiquez l'adresse ou les données du port COM et l'ID Modbus.

Si vous souhaitez configurer la passerelle, vous devez configurer les paramètres suivants. Pour ce faire, cliquez sur "Paramètres" de l'EVSE correspondant et saisissez les éléments suivants :

| URL de la passerelle OCPP | L'URL du backend de facturation OCPP, c'est-à-dire par exemple ws://ocpp.backend.com/ pour les connexions non cryptées ou wss://ocpp.secure-backend.com/ pour les connexions cryptées TLS. Pour certains backends, il est en outre nécessaire d'indiquer un chemin, donc par exemple ws://ocpp.backend.com/path/to/resource/. |

| Mot de passe de la passerelle OCPP | Si l'opérateur de backend définit un mot de passe pour la connexion OCPP, celui-ci doit être saisi ici. Si l'opérateur de backend ne fournit pas de mot de passe, ce champ peut rester vide. |

| Passerelle OCPP ID du client | L'ID avec laquelle la passerelle s'annonce au backend. En règle générale, c'est l'exploitant du backend qui doit fournir cet ID. Certains backends identifient leurs clients par des clés individuelles qui font partie de l'URL, par exemple ws://xyz123.backend.com/ ou ws://ocpp.backend.com/xyz123/. Dans ce cas, il se peut que le client puisse choisir librement l'ID client. |

Certificats pour les clients et les serveurs OCPP

Les certificats sont utilisés lors de l'utilisation de connexions TLS cryptées entre le client et le serveur. Pour établir avec succès une telle connexion, le serveur a toujours besoin d'un certificat et d'une clé privée associée. Le cFos Charging Manager dispose déjà d'un certificat auto-signé. Il n'est donc pas nécessaire d'importer des certificats propres. Toutefois, cette option existe tant du côté du serveur que du côté du client.

Côté serveur, il est possible d'importer son propre certificat et la clé privée correspondante. Ce certificat peut être auto-signé ou signé par une autorité de certification officielle (Certificate Authority, CA). Si aucun certificat CA n'est déposé dans le client, une connexion TLS est établie dans tous les cas. Si un ou plusieurs certificats CA sont déposés dans le client, les certificats serveur correspondants doivent être compatibles (OCPP Security Profile 2). Le certificat de serveur lui-même peut être déposé comme certificat CA. Si le client dispose d'une connexion à Internet, il est également possible d'y déposer des certificats racine d'autorités de certification qui ont signé le certificat de serveur. Mais il est également possible de déposer son propre certificat racine, qui a signé le certificat du serveur.

Comme niveau de sécurité supplémentaire, un certificat peut également être utilisé dans le sens inverse (OCPP Security Protocol 3). Pour ce faire, un certificat et la clé privée correspondante sont déposés dans le client. Le serveur reçoit également ce certificat parmi les certificats CA ou un certificat racine qui a signé le certificat client. Ainsi, la connexion TLS n'est établie que si le serveur peut également vérifier le certificat client.

Vous pouvez créer vous-même des certificats, par exemple à l'aide du programme OpenSSL, qui est disponible gratuitement pour Windows et Linux. Voici quelques exemples d'utilisation d'OpenSSL. Les exemples utilisent un fichier de configuration enregistré au format UTF8 en association avec le paramètre -config. Cela présente l'avantage que les trémas et autres caractères Unicode peuvent également être utilisés dans le certificat. Le fichier de configuration a toujours le format suivant :

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = [email protected]

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Création d'une clé privée rootCA.key pour un certificat racine :openssl genrsa -des3 -out rootCA.key 4096

Créez un certificat racine auto-signé rootCA.crt en utilisant la clé privée rootCA.key créée ci-dessus et le fichier de configuration rootCA.cnf (le paramètre -days spécifie pour combien de jours le certificat est valide) :openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Création d'une clé privée client.key pour un certificat client :openssl genrsa -out client.key 2048

Créez une demande de signature de certificat (CSR) client.csr pour un certificat client en utilisant la clé privée client.key créée ci-dessus et le fichier de configuration client.cnf :openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Création d'un certificat client client1.crt, qui est signé avec le certificat racine rootCA.crt ci-dessus et la clé privée associée rootCA.key (le paramètre -days précise à nouveau la durée de validité du certificat) :openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Fonctionnement en parallèle OCPP et Modbus

Vous pouvez utiliser une cFos Power Brain Wallbox en parallèle avec Modbus et OCPP, par exemple pour l'intégrer dans la gestion locale de la charge via Modbus et la raccorder à un backend de facturation via OCPP. Pour cela, il faut activer "Activer Mosbus" dans les paramètres de la cFos Power Brain Wallbox et configurer un port TCP ou un paramètre COM de manière à ce que la Wallbox soit accessible via Modbus. En outre, une URL vers le backend OCPP, l'ID du client OCPP et, le cas échéant, l'ID du connecteur OCPP doivent être configurés dans les paramètres OCPP. L'OCPP lance alors des processus de chargement, c'est-à-dire des transactions. Il détermine donc, à l'aide de la RFID transmise, si la transaction est autorisée et lance alors le chargement, le cas échéant. Si aucun lecteur RFID n'est disponible, vous pouvez configurer une RFID fixe connue du backend OCPP. Grâce au Modbus, le courant de charge peut être régulé par la gestion de la charge, c'est-à-dire que le courant de charge défini par le profil de charge de l'OCPP peut être réduit. Le profil de charge détermine le courant de charge maximal. Le courant de charge est donc toujours le minimum des courants de charge définis par Modbus et OCPP. La charge peut également être désactivée et réactivée temporairement via Modbus ou OCPP. La charge n'a lieu que si les deux systèmes de gestion - Modbus et OCPP - l'autorisent.