Документація

Конфігурація OCPP

робота cFos Power Brain Wallbox як клієнта OCPP на внутрішній стороні

У зарядному пристрої cFos Power Brain Wallbox ви повинні встановити управління навантаженням на "моніторинг" у налаштуваннях диспетчера заряджання. Потім натисніть на коліщатко на плитці зарядного пристрою, щоб отримати доступ до налаштувань. Там прокрутіть до області "Налаштування шлюзу OCPP".

| URL-адреса шлюзу OCPP | URL-адреса бекенду OCPP, наприклад, ws://ocpp.backend.com/ для незашифрованих з'єднань або wss://ocpp.secure-backend.com/ для TLS-зашифрованих з'єднань. Для деяких бекендів також необхідно вказати шлях, наприклад, ws://ocpp.backend.com/path/to/resource/. |

| Пароль шлюзу OCPP | Якщо бекенд-оператор вказав пароль для OCPP-з'єднання, його потрібно ввести в цьому полі. Якщо бекенд-оператор не вказав пароль, це поле може залишатися порожнім. |

| Ідентифікатор клієнта шлюзу OCPP | Ідентифікатор, за яким шлюз звітує перед бекендом. Цей ідентифікатор зазвичай має бути вказаний оператором бекенду. Деякі бекенди ідентифікують своїх клієнтів за допомогою індивідуальних ключів, які є частиною URL-адреси, наприклад, ws://xyz123.backend.com/ або ws://ocpp.backend.com/xyz123/. У цьому випадку клієнт може мати можливість вільно вибирати ідентифікатор клієнта. |

Експлуатація зарядного пристрою OCPP за допомогою cFos Charging Manager

Для цього необхідно натиснути на "Налаштування" відповідного СЕВ та ввести наступне:

| Тип пристрою | EVSE з OCPP 1.6 |

| Адреса | Тут потрібно ввести ідентифікатор ChargeBox, який був налаштований у зарядному пристрої. |

| Ідентифікатор | Тут потрібно ввести ідентифікатор роз'єму. Для зарядних пристроїв з однією точкою зарядки це завжди 1, з двома точками зарядки - 1 або 2 і т.д. |

У налаштуваннях Диспетчера заряджання виберіть опцію "Вимкнено" у розділі "OCPP Server TLS", якщо не потрібно приймати зашифровані з'єднання, "Визначити", якщо потрібно приймати як зашифровані, так і незашифровані з'єднання, і "Увімкнено", якщо потрібно приймати тільки зашифровані з'єднання. У полі "Порт сервера OCPP" виберіть TCP-порт, на якому будуть прийматися OCPP-з'єднання (за замовчуванням 19520). Пароль сервера OCPP є необов'язковим і також має бути введений у wallbox, якщо він вказаний.

У зарядному пристрої в налаштуваннях OCPP виберіть протокол OCPP-1.6J. Введіть IP-адресу диспетчера заряджання та вибраний порт OCPP як сервер. Зазвичай цьому передує ws://. Наприклад, ws://192.168.178.42:19520/

Символ ws:// вказує на те, що з'єднання буде встановлено незашифрованим. Зазвичай цього має бути достатньо, якщо зарядний пристрій wallbox і cFos Charging Manager знаходяться в одній локальній мережі. Однак, якщо з'єднання має бути зашифроване, замість цього слід використовувати wss://. Будь ласка, переконайтеся, що ваш вибір ws:// або wss:// відповідає вашому вибору параметра "OCPP Server TLS" (див. вище). Для ws:// параметр "OCPP Server TLS" повинен мати значення "Off" або "Recognise", для wss:// - "On" або "Recognise".

Ідентифікатор ChargeBox, вибраний у Диспетчері заряджання, також має бути введений у зарядний пристрій. Існують зарядні пристрої, в яких його не можна вільно вибрати, але він є фіксованим і відповідає, наприклад, серійному номеру зарядного пристрою. У такому разі його потрібно ввести в диспетчері заряджання.

У деяких зарядних пристроях порт вводиться в окремому полі. Для деяких пристроїв ws:// можна або потрібно опустити, для інших він є обов'язковим. Більшість зарядних пристроїв потрібно перезапустити після зміни налаштувань OCPP.

Видалення профілів завантаження

CFos Charging Manager використовує OCPP для встановлення профілів заряджання у зарядному пристрої або зарядній станції, підключеній до нього. Профіль за замовчуванням вказує, що заряджання заборонено. Деякі зарядні станції зберігають ці профілі заряджання навіть після перезавантаження. Якщо таку зарядну станцію згодом використовуватимуть без cFos Charging Manager, спочатку потрібно видалити профілі заряджання, які там зберігаються. Це можна зробити за допомогою cFos Charging Manager наступним чином

- Підключіть зарядну станцію до Charging Manager через OCPP. Ідентифікатор зарядної станції повинен з'явитися внизу відповідної плитки в Charging Manager.

- Виберіть "Скасувати обмеження струму заряджання" в Диспетчері заряджання в розділі Налаштування \ Параметри \ Для деактивації пристрою та збережіть налаштування.

- У Диспетчері заряджання натисніть на зелене коліщатко на плитці, що належить до зарядної станції. Вимкніть перемикач "Активовано" у верхньому лівому куті та збережіть налаштування. Це видалить усі профілі заряджання на станції.

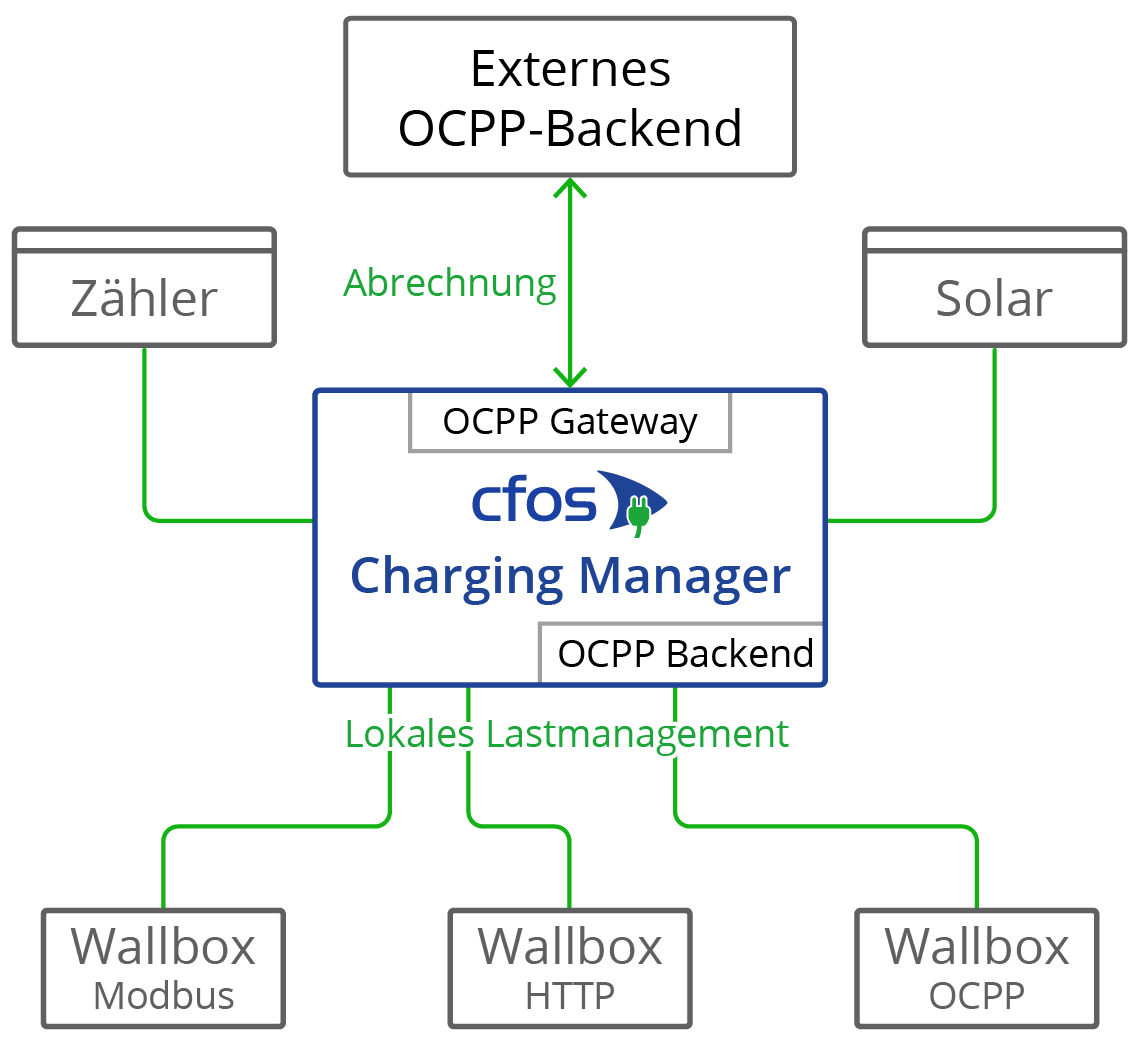

Шлюз OCPP в cFos Charging Manager

Він забезпечує серверну частину стандартизованим інтерфейсом, незалежно від того, що може робити конкретний зарядний пристрій. Зарядним пристроєм потрібно лише дистанційно керувати за допомогою cFos Charging Manager, тоді як підтримка OCPP не потрібна.

Якщо зарядний пристрій підтримує OCPP, cFos Charging Manager може компенсувати деякі недоліки порівняно з внутрішнім інтерфейсом. Функції шлюзу OCPP:

- Зробіть так, щоб у бекенд-версії wallbox, який не може використовувати OCPP, відображався як wallbox з OCPP

- Керування настінним блоком з підтримкою OCPP, який зареєстрований у зовнішньому сервері (наприклад, для виставлення рахунків), використовуючи OCPP в локальному управлінні навантаженням

Деякі зарядні пристрої з OCPP, такі як Innogy eBox professional S або Mennekes Amtron, можуть передавати дані лі чильників до серверної частини OCPP відповідно до закону про калібрування. Шлюз OCPP в cFos Charging Manager може прозоро пересилати такі дані лічильників до серверної частини.

Деякі зарядні пристрої з OCPP можуть надсилати дані Giro-E з терміналу EC-картки до серверної частини. Диспетчер зарядки cFos прозоро пересилає ці дані до серверної частини.

Шлюз не потрібен для роботи cFos Power Brain Wallbox, оскільки cFos Power Brain Wallbox дозволяє одночасно використовувати OCPP для авторизації та виставлення рахунків, а також Modbus для управління навантаженням. Для цього налаштуйте клієнт OCPP в розділі "Конфігурація cFos Power Brain", а також активуйте Modbus. Потім увійдіть в cFos Power Brain Wallbox в меню "Пуск" і введіть адресу або дані COM-порту і Modbus ID.

Якщо Ви бажаєте налаштувати шлюз, необхідно налаштувати наступні параметри. Для цього необхідно натиснути на "Налаштування" відповідного EVSE та ввести наступне:

| URL-адреса шлюзу OCPP | URL-адреса серверу обліку OCPP, наприклад, ws://ocpp.backend.com/ для незашифрованих з'єднань або wss://ocpp.secure-backend.com/ для TLS-зашифрованих з'єднань. Для деяких бекендів також необхідно вказати шлях, наприклад, ws://ocpp.backend.com/path/to/resource/. |

| Пароль шлюзу OCPP | Якщо бекенд-оператор вказує пароль для OCPP-з'єднання, його необхідно ввести в цьому полі. Якщо оператор бекенду не вказує пароль, це поле може залишатися пустим. |

| Ідентифікатор клієнта шлюзу OCPP | Ідентифікатор, за яким шлюз звітує перед бекендом. Цей ідентифікатор зазвичай має бути вказаний оператором бекенду. Деякі бекенди ідентифікують своїх клієнтів за допомогою індивідуальних ключів, які є частиною URL-адреси, наприклад, ws://xyz123.backend.com/ або ws://ocpp.backend.com/xyz123/. У цьому випадку клієнт може мати можливість вільно вибирати ідентифікатор клієнта. |

Сертифікати для клієнтів і серверів OCPP

Сертифікати застосовуються при використанні зашифрованих TLS-з'єднань між клієнтом і сервером. Для успішного встановлення такого з'єднання серверу завжди потрібен сертифікат і пов'язаний з ним приватний ключ. CFos Charging Manager вже має самопідписаний сертифікат на борту. Тому жодних власних сертифікатів імпортувати не потрібно. Однак ця опція існує як на стороні сервера, так і на стороні клієнта.

На стороні сервера ви можете імпортувати власний сертифікат і відповідний закритий ключ. Цей сертифікат може бути самопідписаним або підписаним офіційним центром сертифікації (ЦС). Якщо в клієнті не зберігається жодного сертифіката ЦС, TLS-з'єднання встановлюється в будь-якому випадку. Якщо в клієнті зберігається один або декілька сертифікатів ЦС, відповідні сертифікати сервера повинні збігатися (OCPP Security Profile 2). Сам сертифікат сервера може зберігатися як сертифікат ЦС. Якщо клієнт має підключення до Інтернету, там також можуть зберігатися кореневі сертифікати центрів сертифікації, які підписали сертифікат сервера. Однак ви також можете зберігати власний кореневий сертифікат, який підписав сертифікат сервера.

Як додатковий рівень безпеки, сертифікат може використовуватися і в зворотному напрямку (OCPP Security Protocol 3). Для цього сертифікат і відповідний закритий ключ зберігаються в клієнті. Серед сертифікатів ЦС сервер також отримує цей сертифікат або кореневий сертифікат, який підписав сертифікат клієнта. Це означає, що TLS-з'єднання встановлюється тільки в тому випадку, якщо сервер також може перевірити сертифікат клієнта.

Ви можете створити сертифікати самостійно, наприклад, за допомогою програми OpenSSL, яка доступна безкоштовно для Windows та Linux. Нижче наведено кілька прикладів використання OpenSSL. У прикладах використовується файл конфігурації, збережений у форматі UTF8 у поєднанні з параметром -config. Це має ту перевагу, що в сертифікаті також можна використовувати умляути та інші символи Юнікоду. Конфігураційний файл завжди має наступний формат:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = [email protected]

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Створення особистого ключа rootCA.key для кореневого сертифіката:openssl genrsa -des3 -out rootCA.key 4096

Створіть самопідписаний кореневий сертифікат rootCA.crt, використовуючи створений вище закритий ключ rootCA.key та конфігураційний файл rootCA.cnf (параметр -days вказує, скільки днів діє сертифікат):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Створення особистого ключа client.key для клієнтського сертифіката:openssl genrsa -out client.key 2048

Створіть запит на підписання сертифіката (CSR) client.csr для клієнтського сертифіката, використовуючи створений вище особистий ключ client.key та конфігураційний файл client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Створення клієнтського сертифікату client1.crt, який підписується кореневим сертифікатом rootCA.crt вище та пов'язаним з ним особистим ключем rootCA.key (параметр -days знову ж таки вказує на термін дії сертифікату):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Паралельна робота OCPP і Modbus

Ви можете використовувати зарядний пристрій cFos Power Brain Wallbox паралельно з Modbus і OCPP, наприклад, інтегрувати його в локальну систему керування навантаженням через Modbus і підключити до білінгової системи через OCPP. Для цього в налаштуваннях зарядного пристрою cFos Power Brain Wallbox необхідно увімкнути "Увімкнути Modbus" і налаштувати TCP-порт або COM-параметр так, щоб до зарядного пристрою можна було звертатися через Modbus. Крім того, в налаштуваннях OCPP необхідно вказати URL-адресу серверної частини OCPP, ідентифікатор клієнта OCPP і, якщо це можливо, ідентифікатор роз'єму OCPP. Потім OCPP починає процеси завантаження, тобто транзакції. Таким чином, він використовує передану RFID-мітку, щоб визначити, чи є транзакція авторизованою, а потім починає завантаження, якщо це необхідно. Якщо зчитувач RFID недоступний, ви можете налаштувати фіксовану RFID-мітку, яка відома серверній частині OCPP. Струм заряджання тепер можна регулювати за допомогою управління навантаженням через Modbus, тобто струм заряджання, визначений профілем заряджання OCPP, можна зменшити. Профіль заряджання визначає максимальний зарядний струм. Тому зарядний струм завжди є мінімальним із зарядних струмів, визначених Modbus і OCPP. Зарядку також можна тимчасово вимкнути і знову ввімкнути через Modbus або OCPP. Заряджання відбувається лише тоді, коли внутрішні модулі Modbus і OCPP дозволяють заряджання.