Dokumentaatio

OCPP-konfiguraatio

cFos Power Brain Wallboxin käyttäminen OCPP-asiakkaana taustajärjestelmässä

CFos Power Brain Wallboxissa sinun on asetettava kuormanhallinta "monitoriksi" Charging Manager -asetuksissa. Pääset sitten asetuksiin napsauttamalla Wallbox-laatan hammaspyörää. Siirry siellä "OCPP gateway settings" -alueelle.

| OCPP-yhdyskäytävän URL-osoite | OCPP:n backendin URL-osoite, esim. ws://ocpp.backend.com/ salaamattomille yhteyksille tai wss://ocpp.secure-backend.com/ TLS-salatuille yhteyksille. Jotkin backendit vaativat myös polun määrittelyä, esim. ws://ocpp.backend.com/path/to/resource/. |

| OCPP-yhdyskäytävän salasana | Jos backend-operaattori määrittää OCPP-yhteyden salasanan, se on annettava tähän. Jos backend-operaattori ei määritä salasanaa, tämä kenttä voidaan jättää tyhjäksi. |

| OCPP-yhdyskäytävän asiakastunnus | Tunnus, jolla yhdyskäytävä raportoi backendiin. Backendin operaattorin on yleensä määritettävä tämä tunnus. Jotkin backendit tunnistavat asiakkaansa URL-osoitteessa olevien yksittäisten avainten avulla, esimerkiksi ws://xyz123.backend.com/ tai ws://ocpp.backend.com/xyz123/. Tällöin asiakas voi valita asiakastunnuksen vapaasti. |

OCPP-seinärasian käyttäminen cFos Charging Managerin avulla

Napsauta tätä varten kyseisen seinälaatikon "Asetukset" ja syötä seuraavat tiedot:

| Laitteen tyyppi | EVSE ja OCPP 1.6 |

| Osoite | Tähän on syötettävä ChargeBox-tunnus, joka on määritetty seinälaatikkoon. |

| Id | Liittimen tunnus on syötettävä tähän. Yhden latauspisteen seinälaatikoissa tämä on aina 1, kahden latauspisteen seinälaatikoissa 1 tai 2 jne. |

Valitse Charging Managerin asetuksissa kohdassa "OCPP Server TLS" vaihtoehto "Off", jos salattuja yhteyksiä ei hyväksytä, "Detect", jos sekä salattuja että salaamattomia yhteyksiä hyväksytään, ja "On", jos vain salattuja yhteyksiä hyväksytään. Valitse kohdassa "OCPP Server Port" TCP-portti, jolla OCPP-yhteydet hyväksytään (oletusarvo 19520). OCPP-palvelimen salasana on valinnainen, ja se on syötettävä myös seinälaatikkoon, jos se on määritetty.

Määritä seinälaatikossa OCPP-1.6J protokollaksi OCPP-asetuksissa. Syötä palvelimeksi Charging Managerin IP-osoite ja valittu OCPP-portti. Tätä edeltää yleensä ws://.

Esimerkiksi ws://192.168.178.42:19520/ Edeltävä ws:// osoittaa, että yhteys muodostetaan salaamattomana. Tämän pitäisi yleensä riittää, kunhan wallbox ja cFos Charging Manager ovat samassa lähiverkossa. Jos yhteys kuitenkin halutaan salata, on sen sijaan käytettävä wss://. Varmista, että valinta ws:// tai wss:// vastaa "OCPP Server TLS" -parametrin valintaa (katso yllä). Jos kyseessä on ws://, parametrin "OCPP Server TLS" arvoksi on asetettava "Off" tai "Recognise", jos kyseessä on wss://, sen arvoksi on asetettava "On" tai "Recognise".

ChargeBox ID, joka on valittu Charging Managerissa, on syötettävä myös seinälaatikkoon. Joissakin seinälaatikoissa tätä ei voi valita vapaasti, vaan se on kiinteä ja vastaa esimerkiksi laatikon sarjanumeroa. Tämä on sitten syötettävä vastaavasti Charging Manageriin.

Joissakin seinärasioissa portti syötetään erilliseen kenttään. Joissakin laitteissa ws:// voidaan tai pitää jättää pois, toisissa se on pakollinen. Useimmat seinälaatikot on käynnistettävä uudelleen sen jälkeen, kun OCPP-asetuksia on muutettu.

Poista latausprofiilit

CFos Charging Manager käyttää OCPP:tä latausprofiilien asettamiseen siihen liitetyssä seinälaatikossa tai latausasemassa. Oletusprofiilin mukaan lataaminen ei ole sallittua. Jotkin latausasemat tallentavat nämä latausprofiilit myös nollauksen jälkeen. Jos tällaista latausasemaa halutaan käyttää myöhemmin ilman cFos Charging Manageria, latausprofiilit on ensin poistettava.

Tämä voidaan tehdä cFos Charging Managerilla seuraavasti

- Kytke latausasema Charging Manageriin OCPP:n kautta. Latausaseman tunnisteen on oltava Charging Managerin vastaavan laatan alareunassa.

- Valitse Charging Managerin kohdassa Settings \ Parameters \ For device deactivation (Asetukset \ Parametrit \ Laitteen deaktivointia varten) kohta "Cancel charging current limit" (Peruuta latausvirran rajoitus) ja tallenna asetukset.

- Napsauta Charging Managerissa latausasemaan kuuluvan laatan vihreää hammaspyörää. Kytke vasemmassa yläkulmassa oleva "Aktivoitu" -kytkin pois päältä ja tallenna asetukset. Tämä poistaa kaikki aseman latausprofiilit.

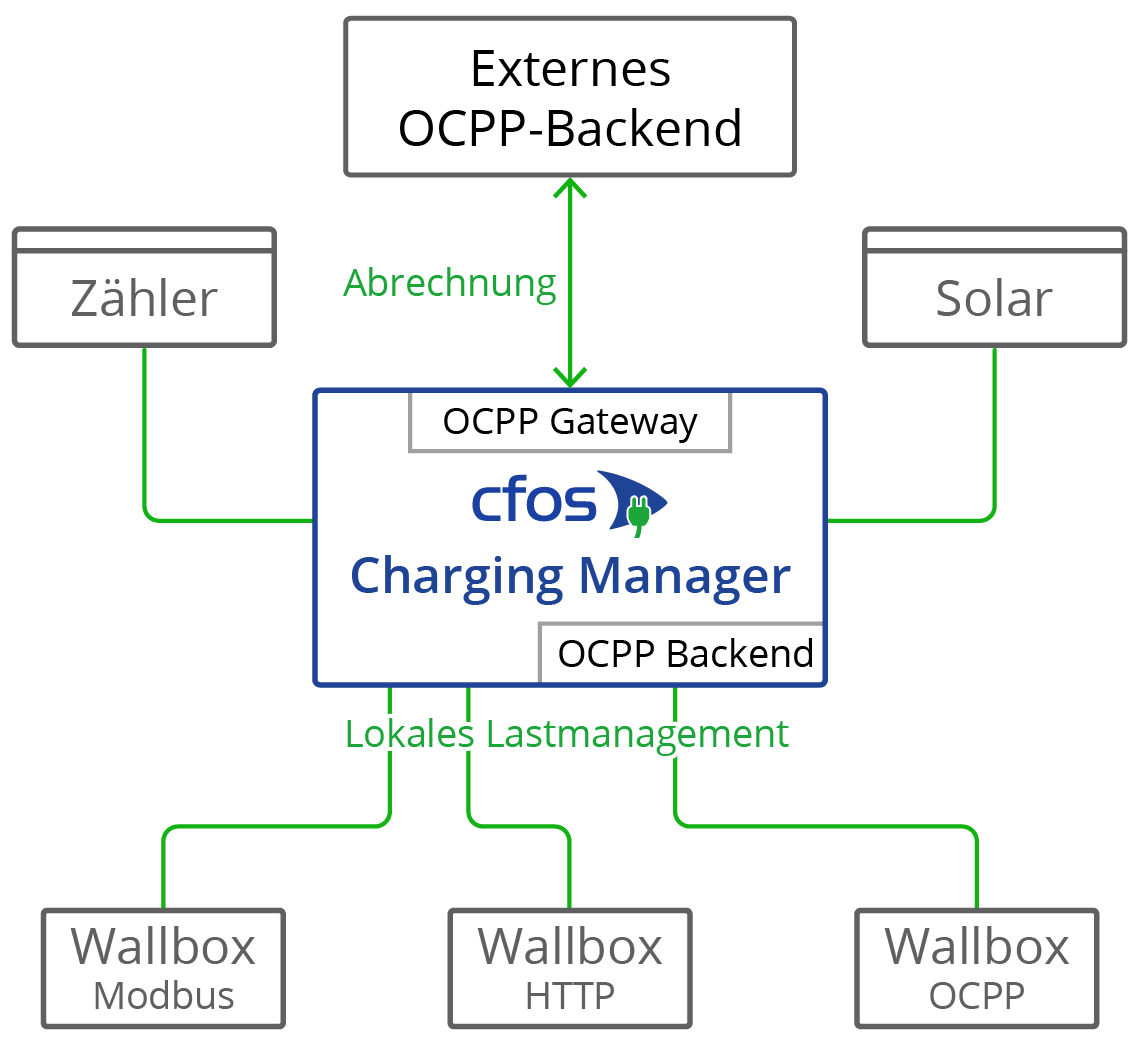

OCPP-yhdyskäytävä cFos Charging Managerissa

CFos Charging Managerin OCPP-yhdyskäytävän avulla jokainen kuormituksenhallinnassa määritetty seinälaatikko voi näyttää OCPP-seinälaatikolta OCPP-taustapalvelun kannalta. Se tarjoaa taustapalvelulle vakiomuotoisen käyttöliittymän riippumatta siitä, mitä kyseinen seinälaatikko voi tehdä.

Seinälaatikon on vain oltava cFos Charging Managerin etähallittavissa, eikä OCPP-tukea vaadita. Jos seinälaatikko tukee OCPP:tä, cFos Charging Manager voi kompensoida joitakin heikkouksia taustajärjestelmään verrattuna. OCPP-yhdyskäytävän toiminnot:

- Saa seinälaatikko, joka ei voi käyttää OCPP:tä, näkymään backendissä seinälaatikkona, jossa on OCPP

- Ohjaa OCPP-käytössä olevaa seinälaatikkoa, joka on kirjautunut ulkoiseen taustajärjestelmään (esim. laskutusta varten) käyttäen OCPP:tä paikallisessa kuormanhallinnassa

Jotkin OCPP:llä varustetut seinäkotelot, kuten Innogy eBox professional S tai Mennekes Amtron, voivat välittää mittaritietoja OCPP:n taustajärjestelmään kalibrointilainsäädännön mukaisesti. CFos Charging Managerin OCPP-yhdyskäytävä voi välittää tällaiset mittaritiedot läpinäkyvästi backendiin.

Jotkin OCPP:llä varustetut seinälaatikot voivat lähettää Giro-E-tiedot EC-korttipäätteestä taustajärjestelmään. CFos Charging Manager välittää nämä tiedot läpinäkyvästi backendiin.

Yhdyskäytävää ei tarvita cFos Power Brain Wallboxin käyttämiseen, sillä cFos Power Brain Wallbox mahdollistaa samanaikaisen OCPP:n käytön taustajärjestelmään valtuutusta ja laskutusta varten sekä Modbusin käytön kuormanhallintaa varten. Tätä varten konfiguroi OCPP-asiakas kohdassa "cFos Power Brain Configuration" ja aktivoi myös Modbus. Syötä sitten cFos Power Brain Wallbox kohtaan "Start" ja anna osoite tai COM-portin tiedot ja Modbus-ID.

Jos haluat määrittää yhdyskäytävän, sinun on määritettävä seuraavat parametrit. Napsauta tätä varten vastaavan seinälaatikon "Asetukset" -painiketta ja syötä seuraavat tiedot:

| OCPP-yhdyskäytävän URL-osoite | OCPP:n laskutuksen taustayhteyden URL-osoite, esim. ws://ocpp.backend.com/ salaamattomille yhteyksille tai wss://ocpp.secure-backend.com/ TLS-salatuille yhteyksille. Jotkin backendit vaativat myös polun määrittämistä, esim. ws://ocpp.backend.com/path/to/resource/. |

| OCPP-yhdyskäytävän salasana | Jos backend-operaattori määrittää OCPP-yhteyden salasanan, se on annettava tähän. Jos backend-operaattori ei määritä salasanaa, tämä kenttä voidaan jättää tyhjäksi. |

| OCPP-yhdyskäytävän asiakastunnus | Tunnus, jolla yhdyskäytävä raportoi backendiin. Tämän ID:n määrittää yleensä backendin operaattori. Jotkin backendit tunnistavat asiakkaansa URL-osoitteessa olevien yksittäisten avainten avulla, esimerkiksi ws://xyz123.backend.com/ tai ws://ocpp.backend.com/xyz123/. Tällöin asiakas voi valita asiakastunnuksen vapaasti. |

Varmenteet OCPP-asiakkaille ja -palvelimille

Varmenteita käytetään asiakkaan ja palvelimen välisissä salatuissa TLS-yhteyksissä. Tällaisen yhteyden muodostaminen vaatii aina palvelimelta varmenteen ja siihen liittyvän yksityisen avaimen. CFos Charging Managerissa on jo mukana itse allekirjoitettu varmenne tätä tarkoitusta varten. Tämä tarkoittaa, että sinun ei tarvitse tuoda omia varmenteita. Tämä vaihtoehto on kuitenkin käytettävissä sekä palvelin- että asiakaspuolella.

Palvelimen puolella voit tuoda oman varmenteen ja siihen liittyvän yksityisen avaimen. Varmenne voi olla itse allekirjoitettu tai virallisen varmentajan (CA) allekirjoittama. Jos asiakkaaseen ei ole tallennettu CA-varmentetta, TLS-yhteys muodostetaan joka tapauksessa. Jos asiakkaaseen on tallennettu yksi tai useampi CA-varmenne, vastaavien palvelinvarmenteiden on vastattava toisiaan (OCPP Security Profile 2). Palvelimen varmenne voidaan tallentaa CA-varmenteeksi. Jos asiakkaalla on yhteys Internetiin, sinne voidaan tallentaa myös palvelinvarmenteen allekirjoittaneiden varmentajien juurivarmenteet. Voit kuitenkin tallentaa myös oman juurivarmenteen, joka on allekirjoittanut palvelinvarmenteen.

Lisäsuojatasona varmennetta voidaan käyttää myös vastakkaiseen suuntaan (OCPP Security Protocol 3). Tätä tarkoitusta varten varmenne ja sitä vastaava yksityinen avain tallennetaan asiakkaaseen. Palvelin saa CA-varmenteista myös tämän varmenteen tai juurivarmenteen, joka on allekirjoittanut asiakkaan varmenteen. Tämä tarkoittaa, että TLS-yhteys muodostetaan vain, jos palvelin voi myös tarkistaa asiakkaan varmenteen.

Voit luoda varmenteet itse esimerkiksi OpenSSL-ohjelmalla, joka on saatavilla ilmaiseksi Windows- ja Linux-käyttöjärjestelmiin. Seuraavassa on muutamia esimerkkejä OpenSSL:n käytöstä. Esimerkeissä käytetään UTF8-muodossa tallennettua konfiguraatiotiedostoa yhdessä -config-parametrin kanssa. Tämän etuna on, että varmenteessa voidaan käyttää myös umlauteja ja muita Unicode-merkkejä. Konfiguraatiotiedoston muoto on aina seuraava:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = [email protected]

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Roottivarmenteen yksityisen avaimen rootCA.key luominen:openssl genrsa -des3 -out rootCA.key 4096

Luodaan itse allekirjoitettu juurivarmenne rootCA.crt käyttäen edellä luotua yksityistä avainta rootCA.key ja asetustiedostoa rootCA.cnf (parametri -days määrittää, kuinka monta päivää varmenne on voimassa):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Yksityisen avaimen client.key luominen asiakasvarmenteelle:openssl genrsa -out client.key 2048

Varmenteen allekirjoituspyynnön (CSR) client.csr luominen asiakasvarmenteelle käyttäen edellä luotua yksityistä avainta client.key ja määritystiedostoa client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Luodaan asiakasvarmenne client1.crt, joka on allekirjoitettu edellä mainitulla juurivarmenteella rootCA.crt ja vastaavalla yksityisellä avaimella rootCA.key (parametri -days määrittää jälleen, kuinka kauan varmenne on voimassa):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Rinnakkaiskäyttö OCPP ja Modbus

Voit käyttää cFos Power Brain Wallboxia rinnakkain Modbus- ja OCPP-järjestelmien kanssa, esimerkiksi integroida sen paikalliseen kuormanhallintaan Modbus-järjestelmän kautta ja liittää sen laskutuksen taustajärjestelmään OCPP-järjestelmän kautta. Tätä varten cFos Power Brain Wallboxin asetuksissa on kytkettävä "Enable Modbus" päälle ja TCP-portti tai COM-parametri on määritettävä siten, että Wallboxia voidaan osoitteistaa Modbusin kautta. Lisäksi OCPP-asetuksissa on määritettävä URL-osoite OCPP-taustajärjestelmään, OCPP-asiakastunnus ja tarvittaessa OCPP-liittimen tunnus. Tämän jälkeen OCPP aloittaa prosessien eli transaktioiden lataamisen. Se käyttää siis lähetettyä RFID-tunnistetta määrittääkseen, onko tapahtuma hyväksytty, ja aloittaa sitten tarvittaessa lataamisen. Jos käytettävissä ei ole RFID-lukijaa, voit määrittää kiinteän RFID:n, joka on OCPP:n taustajärjestelmän tiedossa. Latausvirtaa voidaan nyt säätää kuormituksenhallinnalla Modbus-järjestelmän kautta, eli OCPP:n latausprofiilissa määritettyä latausvirtaa voidaan pienentää. Latausprofiili määrittää maksimilatausvirran. Latausvirta on siis aina pienin Modbus- ja OCPP-profiilin määrittelemistä latausvirroista. Lataus voidaan myös kytkeä tilapäisesti pois päältä ja ottaa uudelleen käyttöön Modbus- tai OCPP:n kautta. Lataus tapahtuu vain, jos sekä Modbus- että OCPP-taustajärjestelmä sallivat latauksen.