דוקומנטציה

תצורת OCPP

הפעל את cFos Power Brain Wallbox כלקוח OCPP ב-backend

עליך להגדיר את ניהול העומס ל"ניטור" בהגדרות מנהל הטעינה ב-cFos Power Brain Wallbox. לאחר מכן לחץ על גלגל השיניים באריח wallbox כדי לעבור להגדרות. שם תגללו לאזור "הגדרות שער OCPP".

| כתובת אתר של שער OCPP | כתובת ה-URL/ הקצה העורפי של OCPP, למשל ws///עבור חיבורים לא מוצפנים או wss://עבור חיבורים מוצפנים TLS. חלק מהחלקים האחוריים דורשים גם ציון נתיב, למשל ws://ocpp.backend.com/path/to/resource/. |

| סיסמת שער OCPP | אם המפעיל האחורי מציין סיסמה עבור חיבור ה-OCPP, יש להזין אותה כאן. אם המפעיל האחורי לא מציין סיסמה, שדה זה יכול להישאר ריק. |

| מזהה לקוח של שער OCPP | המזהה שבאמצעותו השער מדווח ל-backend. בדרך כלל יש לציין מזהה זה על ידי המפעיל של ה-backend. חלק מהחלקים האחוריים מזהים את הלקוחות שלהם באמצעות מפתחות בודדים שהם חלק מכתובת האתר, למשל ws://xyz123.backend.com/ או ws://ocpp.backend.com/xyz123/. במקרה זה, ייתכן שהלקוח יוכל לבחור באופן חופשי את מזהה הלקוח. |

הפעל OCPP wallbox עם cFos Charging Manager

לשם כך לחץ על "הגדרות" עבור ארגז הקיר המתאים והזן את הדברים הבאים:

| סוג מכשיר | EVSE עם OCPP 1.6 |

| כתובת | כאן עליך להזין את מזהה ChargeBox שהוגדר ב-wallbox. |

| תְעוּדַת זֶהוּת | כאן עליך להזין את מזהה המחבר. עבור wallboxes עם נקודת טעינה אחת זה תמיד 1, עבור שתי נקודות טעינה זה 1 או 2 וכו'. |

בהגדרות מנהל הטעינה, תחת "OCPP Server TLS" בחר באפשרות "כבוי" אם לא יתקבלו חיבורים מוצפנים, "זהה" אם יש לקבל גם חיבורים מוצפנים וגם לא מוצפנים, ו"מופעל" אם רק חיבורים מוצפנים צריכים להתקבל להתקבל. תחת "יציאת שרת OCPP" בחר את יציאת ה-TCP שבה יש לקבל את חיבורי ה-OCPP (תקן 19520). סיסמת שרת OCPP היא אופציונלית, ואם צוינה, יש להזין אותה גם ב-wallbox.

ב-wallbox, הגדר את OCPP-1.6J כפרוטוקול בהגדרות OCPP. כשרת, הזן את כתובת ה-IP של מנהל הטעינה ואת יציאת ה-OCPP שנבחרה. בדרך כלל קודמת לזה ws:// . אז למשל ws://:19520/

ה-ws:// הקודם מציין שהחיבור נוצר ללא מוצפן. בדרך כלל זה אמור להספיק כל עוד Wallbox ו-cFos Charging Manager נמצאים באותה רשת מקומית. עם זאת, אם יש ליצור את החיבור בצורה מוצפנת, במקום זאת יש להקדים את wss:// . אנא ודא שהבחירה שלך ב-ws:// או wss:// תואמת את הבחירה שלך בפרמטר "OCPP Server TLS" (ראה למעלה). עבור ws:// יש להגדיר את הפרמטר "OCPP Server TLS" ל-"Off" או "Detect", עבור wss:// יש להגדיר אותו ל-"On" או "Detect".

יש להזין גם את מזהה ה-ChargeBox שנבחר ב-Charging Manager ב-Wallbox. ישנם wallboxes שבהם לא ניתן לבחור זאת באופן חופשי, אך הוא קבוע ומתאים, למשל, למספר הסידורי של הקופסה. לאחר מכן יש להזין זאת בהתאם במנהל הטעינה.

בחלק מה-wallboxes היציאה מוזנת בשדה נפרד. בחלק מהמכשירים ניתן או חייבים להשמיט את ws:// , באחרים זה חובה. יש להפעיל מחדש את רוב ה-wallboxes לאחר שינוי הגדרות ה-OCPP.

מחק פרופילי טעינה

ה-cFos Charging Manager מגדיר מה שנקרא פרופילי טעינה באמצעות OCPP ב-wallbox או בתחנת טעינה המחוברת אליו. פרופיל ברירת המחדל אומר שאסור לטעון. חלק מתחנות הטעינה מאחסנות גם את פרופילי הטעינה הללו גם לאחר איפוס. אם תחנת טעינה כזו אמורה להיות מופעלת במועד מאוחר יותר ללא מנהל הטעינה של cFos, יש למחוק תחילה את פרופילי הטעינה שם. ניתן לעשות זאת עם cFos Charging Manager באופן הבא:

- חבר את עמדת הטעינה למנהל הטעינה באמצעות OCPP. מזהה עמדת הטעינה חייב להופיע בתחתית האריח המתאים במנהל הטעינה.

- במנהל הטעינה תחת הגדרות \ פרמטרים \ כאשר המכשיר מושבת: בחר "בטל מגבלת זרם טעינה" ושמור את ההגדרות.

- במנהל הטעינה, לחץ על גלגל השיניים הירוק של האריח השייך לתחנת הטעינה. שם אתה מכבה את המתג "מופעל" בצד שמאל למעלה ושומר את ההגדרות. פעולה זו תמחק את כל פרופילי הטעינה בתחנה.

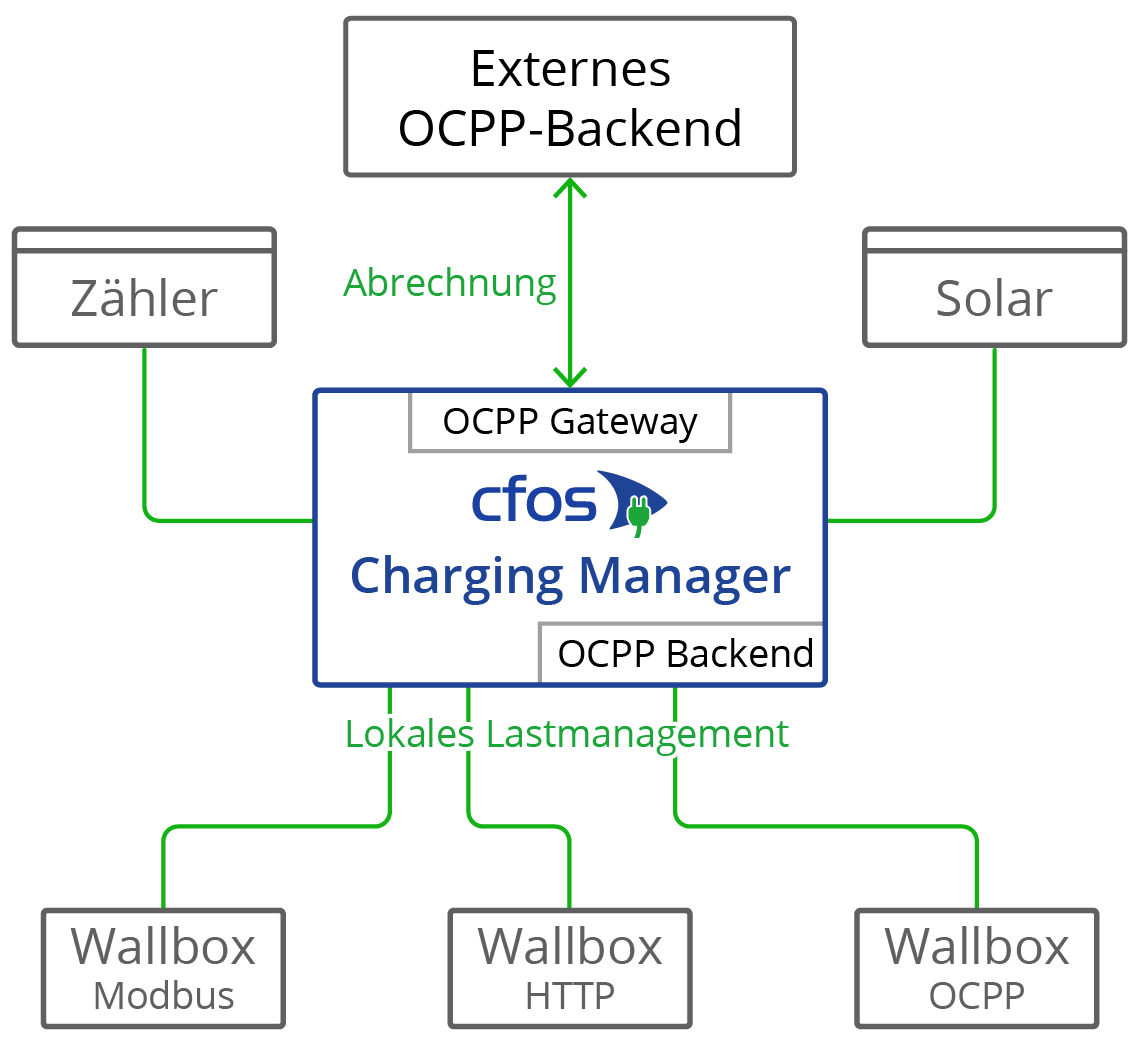

שער OCPP ב-cFos Charging Manager

הוא מספק ל-backend ממשק אחיד, ללא קשר למה שה-wallbox הספציפי יכול לעשות. ה-wallbox צריך להיות ניתן לשליטה מרחוק על ידי מנהל הטעינה של cFos, בעוד שלא נדרשת תמיכת OCPP.

אם ה-wallbox תומך ב-OCPP, ה-cFos Charging Manager יכול לפצות על חולשות מסוימות בהשוואה ל-backend. תכונות שער OCPP:

- גרמו ל-wallbox שאינו יכול להשתמש ב-OCPP להיראות ב-backend כמו wallbox עם OCPP

- שלוט ב-wallbox התומך ב-OCPP המחובר ל-backend חיצוני (למשל למטרות חיוב) באמצעות OCPP בניהול עומסים מקומי

חלק מקופסאות ה-wallbox עם OCPP, כגון Innogy eBox professional S או Mennekes Amtron, יכולים להעביר נתוני מד התואמים לחוק הכיול ל-OCPP backend. שער ה-OCPP של מנהל הטעינה של cFos יכול להעביר בשקיפות נתוני מונה כאלה אל הקצה האחורי.

חלק מקופסאות ה-wallbox עם OCPP יכולות לשלוח נתוני Giro-E ממסוף כרטיס ה-EC אל הקצה האחורי. מנהל הטעינה של cFos מעביר זאת בשקיפות לקצה האחורי.

השער אינו נדרש להפעלת cFos Power Brain Wallbox, מכיוון שה-cFos Power Brain Wallbox מאפשר הפעלה בו-זמנית של OCPP ל-backend לצורך הרשאה וחיוב, כמו גם Modbus לניהול עומסים. כדי לעשות זאת, הגדר את לקוח OCPP תחת "cFos Power Brain Configuration" והפעל גם Modbus. לאחר מכן הזן cFos Power Brain Wallbox תחת "התחל" והזן את הכתובת או נתוני יציאת ה-COM ומזהה Modbus.

אם ברצונך להגדיר את השער, עליך להגדיר את הפרמטרים הבאים. לשם כך, לחץ על "הגדרות" עבור ה- EVSE המתאים והזן את הדברים הבאים:

| כתובת אתר של שער OCPP | כתובת האתר של הקצה האחורי לחיוב OCPP, למשל ws///עבור חיבורים לא מוצפנים או wss///עבור חיבורים מוצפנים TLS. חלק מהחלקים האחוריים דורשים גם ציון נתיב, למשל ws://ocpp.backend.com/path/to/resource/. |

| סיסמת שער OCPP | אם המפעיל האחורי מציין סיסמה עבור חיבור ה-OCPP, יש להזין אותה כאן. אם המפעיל האחורי לא מציין סיסמה, שדה זה יכול להישאר ריק. |

| מזהה לקוח של שער OCPP | המזהה שבאמצעותו השער מדווח ל-backend. בדרך כלל יש לציין מזהה זה על ידי המפעיל של ה-backend. חלק מהחלקים האחוריים מזהים את הלקוחות שלהם באמצעות מפתחות בודדים שהם חלק מכתובת האתר, למשל ws://xyz123.backend.com/ או ws://ocpp.backend.com/xyz123/. במקרה זה, ייתכן שהלקוח יוכל לבחור באופן חופשי את מזהה הלקוח. |

אישורים עבור לקוחות ושרתים של OCPP

אישורים משמשים בעת שימוש בחיבורי TLS מוצפנים בין הלקוח לשרת. כדי ליצור חיבור כזה בהצלחה, השרת דורש תמיד תעודה ומפתח פרטי משויך. למנהל הטעינה של cFos כבר יש תעודה בחתימה עצמית על הסיפון. לכן אין צורך לייבא תעודות משלך. עם זאת, אפשרות זו קיימת הן בצד השרת והן בצד הלקוח.

בצד השרת, ניתן לייבא אישור משלך והמפתח הפרטי המשויך. אישור זה יכול להיות חתום עצמי או חתום על ידי רשות אישורים רשמית (CA). אם לא מאוחסן אישור CA בלקוח, חיבור TLS תמיד ייווצר. אם אישור CA אחד או יותר מאוחסנים בלקוח, אישורי השרת המתאימים חייבים להתאים (OCPP Security Profile 2). ניתן לאחסן את אישור השרת עצמו כאישור CA. אם ללקוח יש חיבור לאינטרנט, ניתן לאחסן שם גם אישורי שורש מרשויות אישורים שחתמו על אישור השרת. עם זאת, אתה יכול גם לאחסן אישור בסיס משלך שחתם על אישור השרת.

כרמת אבטחה נוספת, ניתן להשתמש בתעודה גם בכיוון ההפוך (OCPP Security Protocol 3). לשם כך, אישור והמפתח הפרטי המשויך מאוחסנים בלקוח. בין אישורי ה-CA, השרת מקבל גם אישור זה או אישור בסיס שחתם על אישור הלקוח. המשמעות היא שחיבור TLS נוצר רק אם השרת יכול לאמת את אישור הלקוח.

אתה יכול ליצור תעודות בעצמך, למשל עם תוכנת OpenSSL, הזמינה ללא תשלום עבור Windows ו-Linux. הנה כמה דוגמאות לשימוש ב-OpenSSL. הדוגמאות משתמשות בקובץ תצורה שנשמר בפורמט UTF8 בשילוב עם הפרמטר -config. יש לכך יתרון שניתן להשתמש גם ב-umlauts ובתווי Unicode אחרים בתעודה. לקובץ התצורה תמיד יש את הפורמט הבא:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = [email protected]

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

יצירת מפתח פרטי rootCA.key עבור אישור שורש:openssl genrsa -des3 -out rootCA.key 4096

צור אישור שורש בחתימה עצמית rootCA.crt באמצעות המפתח הפרטי rootCA.key שנוצר לעיל וקובץ התצורה rootCA.cnf (הפרמטר -days מציין כמה ימים האישור תקף):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

יצירת מפתח פרטי client.key עבור אישור לקוח:openssl genrsa -out client.key 2048

יצירת בקשת חתימת אישור (CSR) client.csr עבור אישור לקוח באמצעות המפתח הפרטי client.key שנוצר לעיל וקובץ התצורה client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

יצירת אישור לקוח client1.crt, אשר חתום עם אישור השורש לעיל rootCA.crt והמפתח הפרטי המשויך rootCA.key (שוב, הפרמטר -days מציין כמה זמן האישור תקף):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

פעולה מקבילה OCPP ו-Modbus

אתה יכול להפעיל cFos Power Brain Wallbox במקביל ל-Modbus ו-OCPP, למשל כדי לשלב אותו בניהול עומסים מקומי דרך Modbus ולצרפו ל-Billing Backend באמצעות OCPP. לשם כך, יש להפעיל את "Activate Mosbus" בהגדרות של cFos Power Brain Wallbox ולהגדיר יציאת TCP או COM כך שניתן יהיה לטפל ב-wallbox באמצעות Modbus. בנוסף, יש להגדיר כתובת URL לקצה העורפי של OCPP, מזהה לקוח OCPP ובמידת הצורך מזהה מחבר OCPP בהגדרות OCPP. לאחר מכן OCPP מתחיל טעינות, כלומר עסקאות. בהתבסס על ה-RFID המשודר, הוא קובע אם העסקה מותרת ואז מתחיל לטעון במידת הצורך. אם אין קורא RFID, אתה יכול להגדיר RFID קבוע המוכר ל-OCPP backend. כעת ניתן לווסת את זרם הטעינה על ידי ניהול עומסים באמצעות Modbus, כלומר ניתן להפחית את זרם הטעינה שצוין על ידי פרופיל הטעינה OCPP. פרופיל הטעינה מציין את זרם הטעינה המרבי. לכן זרם הטעינה הוא תמיד המינימום של זרמי הטעינה שצוינו דרך Modbus ו-OCPP. ניתן לבטל את הטעינה זמנית ולהפעיל מחדש דרך Modbus או OCPP. אנו טוענים רק אם שניהם - Modbus ו- OCPP backend - מאפשרים טעינה.