Dokumentasi

Konfigurasi OCPP

mengoperasikan cFos Power Brain Wallbox sebagai klien OCPP di backend

Di cFos Power Brain Wallbox, Anda harus mengatur manajemen beban ke "monitor" di bawah pengaturan Charging Manager. Kemudian klik pada roda gigi di ubin wallbox untuk mengakses pengaturan. Di sana, gulir ke area "pengaturan gateway OCPP".

| URL gateway OCPP | URL dari backend OCPP, misalnya ws://ocpp.backend.com/ untuk koneksi yang tidak dienkripsi atau wss://ocpp.secure-backend.com/ untuk koneksi yang dienkripsi TLS. Untuk beberapa backend, Anda juga perlu menentukan jalur, misalnya ws://ocpp.backend.com/path/to/resource/. |

| Kata sandi gateway OCPP | Jika operator backend menentukan kata sandi untuk koneksi OCPP, kata sandi harus dimasukkan di sini. Jika operator backend tidak menentukan kata sandi, bidang ini dapat tetap kosong. |

| ID Klien Gerbang OCPP | ID yang digunakan gateway untuk melaporkan ke backend. ID ini biasanya ditentukan oleh operator backend. Beberapa backend mengidentifikasi klien mereka melalui kunci individual yang merupakan bagian dari URL, misalnya ws: //xyz123.backend.com/ atau ws: //ocpp.backend.com/xyz123/. Dalam hal ini, pelanggan mungkin dapat memilih ID klien secara bebas. |

Mengoperasikan wallbox OCPP dengan cFos Charging Manager

Untuk melakukan ini, klik "Settings" dari EVSE terkait dan masukkan yang berikut ini:

| Jenis perangkat | EVSE dengan OCPP 1.6 |

| Alamat | Di sini Anda harus memasukkan ID ChargeBox yang telah dikonfigurasi di wallbox. |

| Id | Anda harus memasukkan ID konektor di sini. Untuk wallbox dengan satu titik pengisian daya, ini selalu 1, untuk dua titik pengisian daya adalah 1 atau 2, dst. |

Pada pengaturan Charging Manager, pilih opsi "Off" di bawah "OCPP Server TLS" jika tidak ada koneksi terenkripsi yang akan diterima, "Detect" jika koneksi terenkripsi dan tidak terenkripsi akan diterima, dan "On" jika hanya koneksi terenkripsi yang akan diterima. Di bawah "OCPP Server Port", pilih port TCP yang akan digunakan untuk menerima sambungan OCPP (default 19520). Kata sandi server OCPP bersifat opsional dan juga harus dimasukkan dalam kotak dinding jika ditentukan.

Di wallbox, konfigurasikan OCPP-1.6J sebagai protokol dalam pengaturan OCPP. Masukkan alamat IP Manajer Pengisian Daya dan port OCPP yang dipilih sebagai server. Ini biasanya diawali dengan ws://. Misalnya, ws://192.168.178.42:19520/

. Tanda ws:// sebelumnya mengindikasikan bahwa koneksi akan dibuat tanpa enkripsi. Hal ini biasanya cukup selama wallbox dan cFos Charging Manager berada dalam jaringan lokal yang sama. Namun, jika koneksi akan dienkripsi, wss:// harus digunakan sebagai gantinya. Pastikan bahwa pilihan ws:// atau wss:// sesuai dengan pilihan parameter "OCPP Server TLS" (lihat di atas). Untuk ws://, parameter "OCPP Server TLS" harus disetel ke "Off" atau "Recognise", untuk wss:// harus disetel ke "On" atau "Recognise".

ID ChargeBox yang dipilih di Manajer Pengisian Daya juga harus dimasukkan ke dalam wallbox. Ada beberapa wallbox yang tidak dapat dipilih secara bebas, tetapi sudah ditetapkan dan sesuai dengan nomor seri kotak, misalnya. Ini kemudian harus dimasukkan sesuai dengan yang ada di Charging Manager.

Pada beberapa kotak dinding, port dimasukkan dalam bidang yang terpisah. Untuk beberapa perangkat, ws:// dapat atau harus dihilangkan, untuk perangkat lainnya wajib. Sebagian besar wallbox harus di-restart setelah pengaturan OCPP diubah.

Menghapus profil pemuatan

CFos Charging Manager menggunakan OCPP untuk mengatur profil pengisian daya pada wallbox atau stasiun pengisian daya yang terhubung dengannya. Profil default menyatakan bahwa pengisian daya tidak diizinkan. Beberapa stasiun pengisian daya menyimpan profil pengisian daya ini bahkan setelah reset. Jika stasiun pengisian daya seperti itu akan dioperasikan di kemudian hari tanpa cFos Charging Manager, profil pengisian daya di sana harus dihapus terlebih dahulu. Hal ini dapat dilakukan dengan cFos Charging Manager sebagai berikut

- Hubungkan stasiun pengisian daya ke Charging Manager melalui OCPP. Pengidentifikasi stasiun pengisian daya harus muncul di bagian bawah ubin yang sesuai di Charging Manager.

- Pilih "Batalkan pengisian batas saat ini" di Manajer Pengisian Daya pada Pengaturan \ Parameter \ Untuk penonaktifan perangkat dan simpan pengaturan.

- Di Manajer Pengisian Daya, klik roda gigi hijau pada ubin milik stasiun pengisian daya. Matikan sakelar "Diaktifkan" di sudut kiri atas dan simpan pengaturan. Ini akan menghapus semua profil pengisian daya di stasiun.

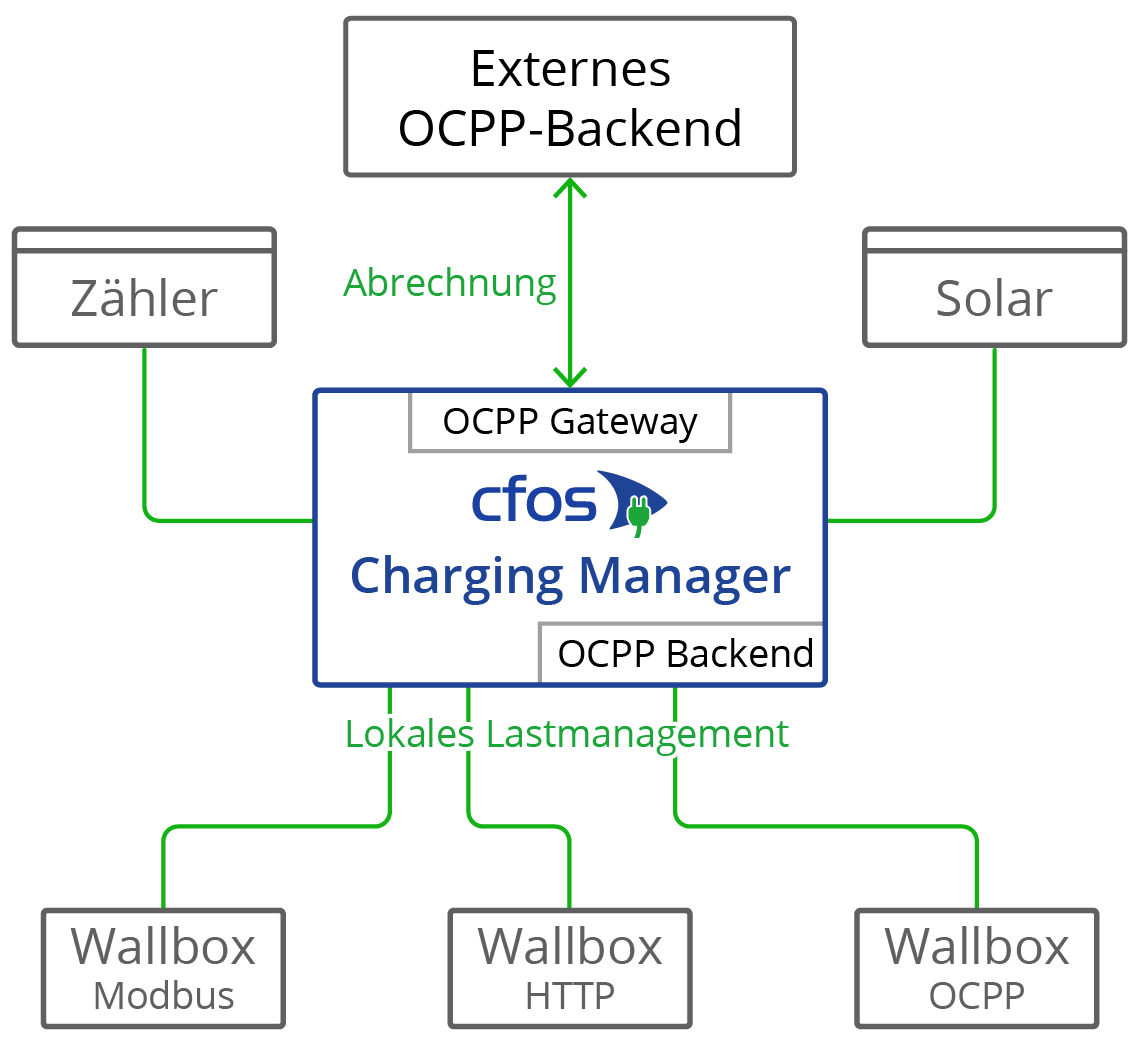

Gerbang OCPP di cFos Charging Manager

Ini menyediakan backend dengan antarmuka standar, terlepas dari apa yang dapat dilakukan oleh wallbox tertentu. Wallbox hanya perlu dikontrol dari jarak jauh oleh cFos Charging Manager, sementara dukungan OCPP tidak diperlukan.

Jika wallbox mendukung OCPP, cFos Charging Manager dapat mengkompensasi beberapa kelemahan dibandingkan dengan backend. Fungsi gateway OCPP:

- Membuat wallbox yang tidak dapat menggunakan OCPP muncul di backend sebagai wallbox dengan OCPP

- Mengontrol wallbox berkemampuan OCPP yang masuk ke backend eksternal (misalnya untuk tujuan penagihan) menggunakan OCPP dalam manajemen beban lokal

Beberapa wallbox dengan OCPP, seperti Innogy eBox professional S atau Mennekes Amtron, dapat mengirimkan data meteran ke backend OCPP sesuai dengan hukum kalibrasi. Gateway OCPP dari cFos Charging Manager dapat meneruskan data meteran tersebut secara transparan ke backend.

Beberapa wallbox dengan OCPP dapat mengirimkan data Giro-E dari terminal kartu EC ke backend. CFos Charging Manager meneruskan data ini secara transparan ke backend.

Gateway tidak diperlukan untuk mengoperasikan cFos Power Brain Wallbox, karena cFos Power Brain Wallbox memungkinkan operasi simultan OCPP ke backend untuk otorisasi dan penagihan, serta Modbus untuk manajemen beban. Untuk melakukan ini, konfigurasikan klien OCPP di bawah "cFos Power Brain Configuration" dan juga aktifkan Modbus. Kemudian masukkan cFos Power Brain Wallbox di bawah "Start" dan masukkan alamat atau data port COM dan Modbus ID.

Jika Anda ingin menyiapkan gateway, Anda harus mengonfigurasi parameter berikut ini. Untuk melakukan ini, klik "Settings" dari EVSE yang sesuai dan masukkan yang berikut ini:

| URL gateway OCPP | URL backend akuntansi OCPP, misalnya ws://ocpp.backend.com/ untuk koneksi yang tidak terenkripsi atau wss://ocpp.secure-backend.com/ untuk koneksi terenkripsi TLS. Untuk beberapa backend, juga perlu menentukan path, misalnya ws://ocpp.backend.com/path/to/resource/. |

| Kata sandi gateway OCPP | Jika operator backend menentukan kata sandi untuk koneksi OCPP, ini harus dimasukkan di sini. Jika operator backend tidak menentukan kata sandi, bidang ini bisa tetap kosong. |

| ID Klien Gerbang OCPP | ID yang digunakan gateway untuk melaporkan ke backend. ID ini biasanya ditentukan oleh operator backend. Beberapa backend mengidentifikasi klien mereka melalui kunci individual yang merupakan bagian dari URL, misalnya ws: //xyz123.backend.com/ atau ws: //ocpp.backend.com/xyz123/. Dalam hal ini, pelanggan mungkin dapat memilih ID klien secara bebas. |

Sertifikat untuk klien dan server OCPP

Sertifikat digunakan ketika menggunakan koneksi TLS terenkripsi antara klien dan server. Untuk berhasil membuat koneksi seperti itu, server selalu membutuhkan sertifikat dan kunci pribadi yang terkait. Manajer Pengisian cFos sudah memiliki sertifikat yang ditandatangani sendiri. Oleh karena itu, tidak ada sertifikat sendiri yang harus diimpor. Namun, opsi ini ada di sisi server dan klien.

Di sisi server, Anda dapat mengimpor sertifikat Anda sendiri dan kunci pribadi yang sesuai. Sertifikat ini dapat ditandatangani sendiri atau ditandatangani oleh otoritas sertifikat resmi (CA). Jika tidak ada sertifikat CA yang disimpan di klien, koneksi TLS akan tetap dibuat. Jika satu atau beberapa sertifikat CA disimpan di klien, maka sertifikat server yang bersangkutan harus cocok (Profil Keamanan OCPP 2). Sertifikat server itu sendiri dapat disimpan sebagai sertifikat CA. Jika klien memiliki koneksi ke Internet, sertifikat root dari otoritas sertifikasi yang telah menandatangani sertifikat server juga dapat disimpan di sana. Namun, Anda juga dapat menyimpan sertifikat root Anda sendiri yang telah menandatangani sertifikat server.

Sebagai tingkat keamanan tambahan, sertifikat juga dapat digunakan dalam arah yang berlawanan (Protokol Keamanan OCPP 3). Untuk tujuan ini, sertifikat dan kunci privat yang sesuai disimpan di klien. Di antara sertifikat CA, server juga menerima sertifikat ini atau sertifikat root yang telah menandatangani sertifikat klien. Ini berarti bahwa koneksi TLS hanya dibuat jika server juga dapat memverifikasi sertifikat klien.

Anda dapat membuat sertifikat sendiri, misalnya dengan program OpenSSL, yang tersedia gratis untuk Windows dan Linux. Beberapa contoh menggunakan OpenSSL berikut ini. Contoh-contoh tersebut menggunakan berkas konfigurasi yang disimpan dalam format UTF8 bersama dengan parameter -config. Hal ini memiliki keuntungan bahwa umlaut dan karakter Unicode lainnya juga dapat digunakan dalam sertifikat. Berkas konfigurasi selalu memiliki format berikut:

[req]

prompt = no

distinguished_name = dn

req_extensions = ext

[dn]

CN = Unsere Tiefgarage

emailAddress = [email protected]

O = Tiefgarage Köln GmbH

OU = Abteilung 13

L = Köln

C = DE

[ext]

subjectAltName = DNS:tiefgarage-koeln.de,DNS:*.tiefgarage-koeln.de

Pembuatan kunci pribadi rootCA.key untuk sertifikat root:openssl genrsa -des3 -out rootCA.key 4096

Buat sertifikat root yang ditandatangani sendiri rootCA.crt menggunakan kunci privat rootCA.key yang dibuat di atas dan file konfigurasi rootCA.cnf (parameter -days menentukan berapa hari sertifikat berlaku):openssl req -x509 -new -nodes -key rootCA.key -sha256 -days 365 -out rootCA.crt -config rootCA.cnf -utf8

Pembuatan kunci pribadi client.key untuk sertifikat klien:openssl genrsa -out client.key 2048

Buat Permintaan Penandatanganan Sertifikat (CSR) client.csr untuk sertifikat klien menggunakan kunci pribadi client.key yang dibuat di atas dan file konfigurasi client.cnf:openssl req -new -key client.key -out client.csr -config client.cnf -utf8

Pembuatan sertifikat klien client1.crt, yang ditandatangani dengan root certificate rootCA.crt di atas dan private key rootCA.key yang terkait (parameter -days lagi-lagi menentukan berapa lama sertifikat tersebut valid):openssl x509 -req -in client.csr -CA rootCA.crt -CAkey rootCA.key -CAcreateserial -out client.crt -days 365 -sha256

Operasi paralel OCPP dan Modbus

Anda dapat mengoperasikan cFos Power Brain Wallbox secara paralel dengan Modbus dan OCPP, misalnya untuk mengintegrasikannya ke dalam manajemen beban lokal melalui Modbus dan menghubungkannya ke backend penagihan melalui OCPP. Untuk melakukan hal ini, "Aktifkan Modbus" harus diaktifkan dalam pengaturan cFos Power Brain Wallbox dan port TCP atau parameter COM harus dikonfigurasikan sehingga wallbox dapat dialamatkan melalui Modbus. Selain itu, URL ke backend OCPP, ID klien OCPP dan, jika ada, ID konektor OCPP harus diatur di bawah pengaturan OCPP. OCPP kemudian mulai memuat proses, yaitu transaksi. Oleh karena itu, OCPP menggunakan RFID yang ditransmisikan untuk menentukan apakah transaksi diotorisasi dan kemudian mulai memuat jika perlu. Jika tidak ada pembaca RFID yang tersedia, Anda dapat mengonfigurasi RFID tetap yang diketahui oleh backend OCPP. Arus pengisian daya sekarang dapat diatur oleh manajemen beban melalui Modbus, yaitu arus pengisian daya yang ditentukan oleh profil pengisian daya OCPP dapat dikurangi. Profil pengisian daya menentukan arus pengisian daya maksimum. Oleh karena itu, arus pengisian selalu minimum dari arus pengisian yang ditentukan oleh Modbus dan OCPP. Pengisian daya juga dapat dinonaktifkan dan diaktifkan kembali untuk sementara waktu melalui Modbus atau OCPP. Pengisian daya hanya terjadi jika backend Modbus dan OCPP mengizinkan pengisian daya.